| |

VSantivirus No. 855 - Año 7 - Sábado 9 de noviembre de 2002

VSantivirus No. 857 - Año 7 - Lunes 11 de noviembre de 2002

VSantivirus No. 867 - Año 7 - Jueves 21 de noviembre de 2002

Precaución con grave falla en el Internet Explorer

http://www.vsantivirus.com/09-11-02b.htm

Por Redacción VSAntivirus

vsantivirus@videosoft.net.uy

El sábado 9 de noviembre, informábamos de una falla bastante grave en el Internet Explorer, que permite la ejecución en nuestro PC de cualquier código por el simple hecho de abrir una página Web, o pinchar en un enlace a una página conteniendo determinado código.

El exploit es público, y existen varias páginas de demostración, una de las cuáles, al acceder a ella, intenta formatear un disquete en la unidad A.

Evidentemente, cambiar esto para causar un daño realmente grave a nuestra PC es sumamente trivial.

Basta la inclusión de un enlace a una página maliciosa en un mensaje electrónico, para que esto se active.

En las pruebas realizadas en su momento, obtuvimos los siguientes resultados.

a. En algunos casos, usuarios que se han ofrecido a probar el exploit no han podido ejecutarlo (solo aparece la página y un texto, sin mayores consecuencias).

b. En todas las pruebas que nosotros mismos realizamos, en sistemas estándar bajo Windows 98, 98 SE, Me y XP, con Internet Explorer 5.5, 5.5 SP2 y 6.0 (incluido SP1), el exploit se ejecuta sin ninguna clase de advertencia.

En esos casos, el proceso que se muestra es el siguiente:

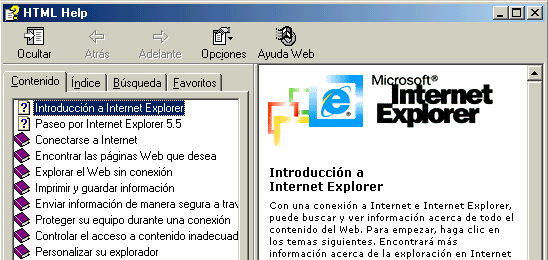

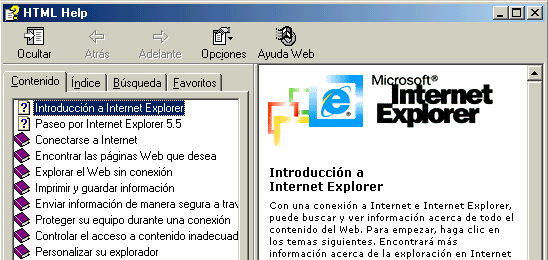

1. Se abren en forma fugaz dos ventanas de la ayuda del Internet Explorer. La primera muestra un texto incluido en la página de ejemplo del Exploit (evidentemente ésta puede cambiar su contenido). La segunda es la ayuda del Internet Explorer. Generalmente la primer ventana no es apreciada por lo fugaz de su aparición. Finalmente, solo la segunda ventana permanecerá visible (ver al final de este artículo).

2. Al mismo tiempo, una ventana MS-DOS se abre, y la luz de la disquetera se enciende indicando actividad. De existir un disquete sin la protección de escritura colocado en la unidad A, este se comienza a formatear. En caso de no existir, un mensaje indicando la imposibilidad de hacerlo, es mostrado.

Por supuesto, esta descripción es un ejemplo. Las acciones que se podrían implementar podrían ser tan graves como formatear la unidad C. Aunque el usuario abortara la ejecución, el comienzo del formateo sería prácticamente inevitable, con todo lo que ello significa. También se podría modificar el código para implementar otras acciones.

Según quienes descubrieron la falla, Microsoft fue avisado del problema a comienzos de octubre (4/oct/02). Sin embargo, su respuesta fue que la técnica usada para ejecutar programas con parámetros desde la zona de seguridad local, donde no hay restricciones, no puede considerarse una vulnerabilidad.

Windows maneja las siguientes zonas:

Zona 0 = Mi PC (nuestro equipo)

Zona 1 = Intranet local (sitios Web de la red local)

Zona 2 = Sitios de confianza (aquellos que sabemos seguros)

Zona 3 = Internet (todos los sitios que no estén en las otras zonas)

Zona 4 = Sitios restringidos (sitios que sabemos peligrosos)

Es lógico pensar que en nuestro PC, la ejecución de código depende directamente de nosotros. Pero existen numerosos exploits que hacen creer al sistema que un programa remoto está en la zona local. Según Microsoft, un parche ha sido ya creado para evitar que el contenido de la "Zona de Internet" acceda a la "Zona local".

Sin embargo, según lo pudimos comprobar en nuestras pruebas, este exploit se ejecuta aún en las versiones actualizadas del Internet Explorer.

Hemos modificado la configuración sugerida de las zonas de seguridad del Internet Explorer, según se explica más adelante en este artículo, para impedir la ejecución de este tipo de código en forma específica, sin ser tan drásticos.

Una opción también recomendada, es la de instalar Proxomitron, un programa que evita la ejecución de este tipo de código (existe una actualización en español). Más detalles para instalar y configurar esta utilidad, así como para obtener más información sobre la misma, en este enlace:

VSantivirus No. 646 - 14/abr/02

Proxomitron. Una protección imprescindible para navegar

http://www.vsantivirus.com/proxomitron.htm

Actualización 4 y 9 de diciembre de 2002.

Ahora si. Microsoft reconoce como "crítica" esta falla

http://www.vsantivirus.com/09-12-02.htm

Parche que soluciona el problema:

http://www.vsantivirus.com/vulms02-067-068.htm

Actualización 11 de noviembre de 2002

La siguiente información es la recomendada para disminuir los riesgos entre los usuarios del Internet Explorer, Outlook, y Outlook Express, de acuerdo a la información obtenida por VSAntivirus hasta el momento.

Primero que nada tenga en cuenta lo siguiente:

- Evite navegar por sitios Web no conocidos o sospechosos.

- Evite seguir los enlaces en mensajes electrónicos de dudosa procedencia, no solicitados, enviados a través del correo electrónico, mensajeros instantáneos (ICQ, MSN, AOL, etc.), o relacionados con archivos compartidos a través de redes Peer-To-Peer como KaZaa y otros.

Mientras no exista una actualización, no abrir enlaces sospechosos (JAMAS haga clic sobre enlaces en mensajes que Ud. no pidió), puede evitar que alguien con intenciones malignas lo redirija a un sitio malicioso capaz de abrir enlaces que exploten la falla.

También evite visitar sitios que no son de su confianza o reconocidos. Al menos hasta que se anuncie el parche o actualización correspondiente.

La única solución por el momento, pasa por deshabilitar las posibilidades de script en el Outlook Express, Outlook e Internet Explorer.

Los usuarios del Outlook y Outlook Express deberán deshabilitar las opciones para ejecutar scripts al leer mensajes:

1. Pinche en el menú "Herramientas" y seleccione "Opciones"

2. Pinche en la lengüeta "Seguridad"

3. En el Outlook Express y Outlook, asegúrese de tener marcada la opción "Zona de sitios restringidos (más segura)" (en el Outlook Express 6 en la zona de protección contra virus). En Outlook 2002 y las versiones más recientes de Outlook Express 6, esta es la configuración por defecto. Los usuarios con versiones anteriores deberán marcarla expresamente.

Los cambios sugeridos arriba, deshabilitan el Active Scripting en el correo electrónico.

En el Internet Explorer, estos cambios serán más drásticos para la correcta visualización de muchos sitios de Internet.

De cualquier modo hemos actualizado la descripción para esta

falla específica.

Aquellos sitios que desea seguir visitando sin restricciones,

pueden ser incluidos en la zona de "Sitios de

confianza". Para ello siga estas instrucciones.

1. Seleccione en el Panel de control, el icono "Opciones de Internet".

2. Pinche en la lengüeta "Seguridad", y luego en "Sitios de confianza".

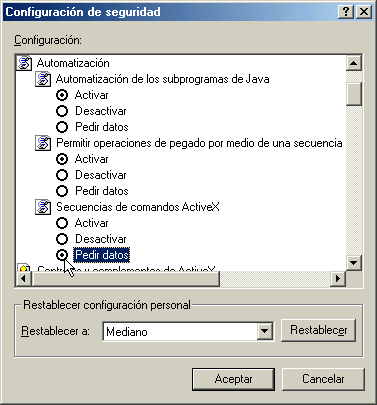

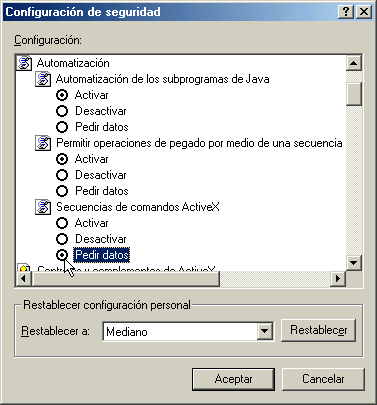

3. Seleccione nivel "Mediano" o pinche en "Personalizar nivel" y seleccione "Restablecer configuración personal" a "Mediano". Pinche en el botón "Restablecer" y confirme el cambio. Pinche en "Aceptar".

4. Pinche en el botón "Sitios".

5. Desmarque la casilla "Necesita comprobación serv. (https:) para todos los sitios de esta zona".

6. Agregue todos los sitios que considera seguros y que visita a diario, por ejemplo:

- http://windowsupdate.microsoft.com

- http://www.vsantivirus.com

- http://www.videosoft.net.uy

- http://search.freefind.com

(http://search.freefind.com/ es el buscador de nuestro sitio)

Recuerde que solo los sitios que usted coloque aquí serán visualizados correctamente.

7. Pinche en "Aceptar"

8. Seleccione la zona "Internet".

9. Pinche en "Nivel Predeterminado".

10. Pinche en "Personalizar nivel".

11. Busque en la lista de Configuración, "Automatización" y marque la opción "Pedir datos" bajo "Secuencias de comandos ActiveX".

(También podría marcar

"Desactivar". Ver más detalles en Observaciones).

12. Pinche en el botón "Aceptar" y confirme el cambio.

Observaciones:

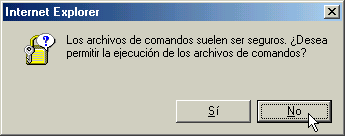

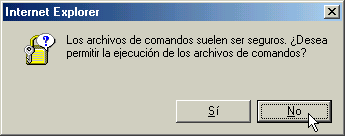

Si en la opción "Secuencias de comandos ActiveX" selecciona "Pedir datos", cada vez que visite una página que requiera JavaScript (o Active Scripting), saldrá una ventana con la pregunta "¿Desea permitir la ejecución de los archivos de comandos?":

Si usted marca la opción

"Desactivar", directamente no se ejecutará el

código, y no se mostrará ningún mensaje, con lo que usted

no sabrá que la página lo requiere para su correcta

visualización. Nuestro propio sitio utiliza JavaScript

(totalmente inofensivo) en un par de páginas, por lo cuál es

que recomendamos incluirlo en la lista de sitios seguros

(cómo se explicó antes).

La falla ha sido comprobada en el Internet Explorer 5.5 y 6.0 SP1 bajo Windows 98 y XP SP1. Es probable ocurra en otras versiones.

Un síntoma de la acción de este exploit es la aparición de una ventana de la ayuda del Internet Explorer, como la que se muestra

a continuación, cuando usted pincha en un enlace.

Relacionados:

Ahora si. Microsoft reconoce como "crítica" esta falla

http://www.vsantivirus.com/09-12-02.htm

Nuevos parches para Outlook 2002 e Internet Explorer

http://www.vsantivirus.com/vulms02-067-068.htm

Diez fallas en la Máquina Virtual Java de Microsoft

http://www.vsantivirus.com/10vul-java.htm

Actualizaciones:

11/nov/02, 12/nov/02, 21/nov/02, 09/dic/02

(c) Video Soft - http://www.videosoft.net.uy

(c) VSAntivirus - http://www.vsantivirus.com

|

|

desde

el 12 de agosto de 1996