| |

VSantivirus No. 1135 Año 7, Sábado 16 de agosto de 2003

Preguntas frecuentes sobre el Lovsan (Blaster)

http://www.vsantivirus.com/faq-lovsan.htm

[Basado en el FAQ de Kaspersky Lab, proporcionado por Kaspersky Lab México]

1. ¿Cuál es la diferencia entre el gusano Lovesan, Lovsan, Blaster, Msblast y Poza?

2. ¿Cómo saber si mi PC está infectado?

3. ¿Qué daño puede causar Lovsan a mi PC?

4. ¿Cuáles versiones de Windows son vulnerables al ataque?

5. ¿Cómo puedo proteger mi computadora de éste gusano?

6. ¿Que es un cortafuegos y donde puedo obtenerlo?

7. ¿Cómo instalo los parches de Windows?

8. No puedo descargar los parches de Microsoft porque mi computadora se reinicia constantemente.

9. ¿Qué hago si mi computadora ya está infectada por el gusano Lovsan?

10. Ya quité el gusano Lovsan pero mi computadora se vuelve a infectar.

11. ¿Porqué si he quitado el gusano, aún me piden que debo formatear mi equipo?

1. ¿Cuál es la diferencia entre el gusano Lovesan, Lovsan, Blaster, Msblast y Poza?

No existe ninguna diferencia. Son alias del mismo gusano. Cada fabricante de antivirus suele darle un nombre diferente. Por ejemplo, Kaspersky lo llama Worm.Win32.Lovesan por el tipo de código analizado, es decir es código de 32 bits (Win32) y es un gusano (Worm) debido a que se propaga a través de la red.

Además, existen múltiples variantes modificadas del Lovsan.

2. ¿Cómo saber si mi PC está infectado?

Su equipo podría estar infectado si se cumplen algunas de estas características:

a. Encuentra los siguientes archivos en el directorio System de Windows (generalmente C:\Windows\Systems32\ o

C:\Winnt\System32):

Msblast.exe

Teekids.exe

Penis32

b. Su computadora se reinicia en forma aleatoria unos cuántos minutos después de iniciar su conexión a Internet.

c. Aparecen mensajes de error inesperados cuando utiliza MS Word, Excel u Outlook.

d. Aparecen mensajes de fallas provocadas por el archivo Svchost.exe

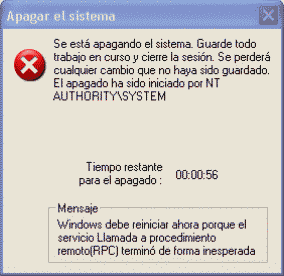

e. El sistema muestra errores de falla con el servicio RPC con un mensaje como el siguiente:

Apagar el sistema

Se está apagando el sistema. Guarde todo

trabajo en curso y cierre la sesión. Se perderá

cualquier cambio que no haya sido guardado.

El apagado ha sido iniciado por NT

AUTORITHY\SYSTEM

Tiempo restante

para el apagado: xx:xx:xx

Mensaje

Windows debe reiniciar ahora porque el

servicio Llamada a procedimiento

remoto (RPC) terminó de forma inesperada

3. ¿Qué daño puede causar Lovsan a mi PC?

Este gusano no provoca ningún daño a los archivos locales de las computadoras infectadas, tampoco borra o cambia datos en las mismas.

Lovsan afecta únicamente el servicio de Internet debido principalmente al excesivo tráfico que genera durante su intento de infección. Como resultado los canales de transmisión pueden saturarse y el servicio de Internet será lento e intermitente.

Adicionalmente, Lovsan contiene una rutina que se activaba a partir del sábado 16 de agosto, la cuál ejecutaba un ataque DDoS (Distributed Denial of Service o ataque distribuido de denegación de servicio), dirigido hacia el sitio de Windowsupdate.com.

Se pretendía con ello que el servidor que provee parches de seguridad del sistema operativo Windows

sufriera un colapso, dejando a los usuarios sin éste servicio.

Para evitarlo, Microsoft habilitó el siguiente enlace para las actualizaciones de sus productos (incluidos los parches que evitan el Lovsan).

http://windowsupdate.microsoft.com

4. ¿Cuáles versiones de Windows son vulnerables al ataque?

Las siguientes versiones de Windows son vulnerables al ataque del Lovsan:

-

Windows NT 4.0 Server

-

Windows NT 4.0 Terminal Server Edition

-

Windows 2000

-

Windows XP 32 bit Edition

-

Windows XP 64 bit Edition

-

Windows Server 2003 32 bit Edition

-

Windows Server 2003 64 bit Edition

No son vulnerables Windows 95, 98 ni Me. Aún cuando un archivo infectado puede llegar a un equipo con cualquiera de estos sistemas, los mecanismos de infección no podrían activarse.

5. ¿Cómo puedo proteger mi computadora de éste gusano?

Usted debe seguir los siguientes pasos para minimizar el riesgo de infección con el Lovsan:

a. Actualizar su programa antivirus y no desactivarlo mientras este conectado a Internet.

b. Instalar un cortafuegos personal y bloquear los puertos 69, 135 y 4444 (cortafuegos como ZoneAlarm y otros, bloquean estos puertos sin necesidad de que usted lo deba indicar, si lo instala como se explica en nuestras páginas

http://www.vsantivirus.com/za.htm).

c. Descargar y aplicar los parches recomendados por Microsoft para eliminar la vulnerabilidad RPC/DCOM que es utilizada para atacar la PC.

Recuerde que la descarga y aplicación de los parches de Microsoft son importantes ya que estos evitarán que su computadora sea atacada mediante la vulnerabilidad RPC/DCOM (boletín MS03-026,

http://www.vsantivirus.com/vulms03-026-027-028.htm).

6. ¿Que es un cortafuegos y donde puedo obtenerlo?

Un cortafuegos es un programa especial que lo protege contra intrusos controlando la transferencia de datos entre Internet y su computadora. Un cortafuegos filtra programas y paquetes maliciosos. Además previene la conexión de aplicaciones del área protegida hacia Internet.

Para usuarios caseros recomendamos:

° Cortafuegos gratuitos para uso personal:

ZoneAlarm

http://www.vsantivirus.com/za.htm

Outpost Firewall

http://www.protegerse.com/outpost/

Kerio Personal Firewall

http://www.beeeeee.net/nautopia/kerio3.htm

En Windows XP, puede utilizar el cortafuegos integrado: Internet Connection Firewall (ICF)

Para activar ICF en Windows XP, siga estos pasos:

a. Seleccione Inicio, Panel de Control, Conexiones de Red e Internet, Conexiones de Red.

b. Pinche con el botón derecho del mouse sobre "Conexión de Red de Area Local" y seleccione Propiedades.

c. En la lengüeta "Avanzadas" tilde la opción "Proteger mi equipo y mi red limitando o impidiendo el acceso a él desde Internet".

d. Seleccione Aceptar, etc.

° Cortafuegos de pago:

Kaspersky Anti-Hacker

http://www.kaspersky.com/buyonline.html?chapter=964564

McAfee

http://us.mcafee.com/root/offer/default.asp?id=4705&affid=

0&cid=&lpname=offer%5F470%2Easp

Symantec

http://www.symantec.com/sabu/nis/npf/

ZoneAlarm Pro

http://www.zonelabs.com/store/content/catalog/products/zap/zap_details.jsp

Tiny Personal Firewall

http://www.tinysoftware.com/home/tiny2?la=EN

Outpost Firewall

http://www.protegerse.com/outpost/

Kerio Personal Firewall

http://www.kerio.com/us/kpf_download.html

BlackICE PC Protection

http://blackice.iss.net/product_pc_protection.php

7. ¿Cómo instalo los parches de Windows?

Existe una nueva actualización de Microsoft para los parches que evitan la propagación del Lovsan, además de

prevenir otros gusanos similares, y pueden ser descargados del siguiente enlace:

MS03-039 Ejecución de código en servicio RPCSS (824146)

http://www.vsantivirus.com/vulms03-039.htm

Solo necesita descargarlos y ejecutarlos en su equipo desconectado de Internet. Un asistente lo guiará durante el proceso de instalación.

8. No puedo descargar los parches de Microsoft porque mi computadora se reinicia constantemente.

En caso de que su computadora se reinicie en forma continua, lo mas probable es que esté infectada por el gusano Lovsan. En ese caso busque el archivo TFTP.EXE en el directorio de sistema de Windows y renómbrelo (generalmente C:\Windows\System32\ o C:\Winnt\System). También revise en el caché, en la siguiente carpeta (\Windows\System32\dllcache).

Después de aplicar los parches usted puede renombrar el archivo con su nombre original.

9. ¿Qué hago si mi computadora ya está infectada por el gusano Lovsan?

En este caso usted debe verificar que su antivirus esté actualizado y ejecutar un escaneo completo a todos sus discos.

Existen también varias herramientas específicas para la limpieza del gusano. La de Kaspersky Lab, es una utilería que localiza, desactiva y borra los archivos infectados de todos los discos, además restaura los archivos del directorio de sistema de Windows.

Puede descargar la utilería gratuita del siguiente enlace:

http://www.vsantivirus.com/util-clrav.htm

También puede encontrar otras herramientas, y un procedimiento de limpieza manual, en el siguiente enlace:

http://www.vsantivirus.com/lovsan-a.htm

En todos los casos, al finalizar la ejecución de las herramientas mencionadas, usted deberá ejecutar un escaneo completo con un antivirus al día y reiniciar su equipo.

10. Ya quité el gusano Lovsan pero mi computadora se vuelve a infectar.

Los procedimientos de limpieza, sirven justamente para eso, "limpian" o remueven el gusano del equipo infectado, pero no lo protegen de ataques posteriores. Usted deberá aplicar los parches de Microsoft, y seguir las recomendaciones ya explicadas (antivirus al día, cortafuegos, etc.).

11. ¿Porqué si he quitado el gusano, aún me piden que debo formatear mi equipo?

Esta es una de las preguntas que más nos hacen y que lamentablemente en muy pocos lugares hemos vista explicada, y ni siquiera aconsejada.

El problema no es el gusano, sino lo que permitió que el gusano ingresara a nuestras computadoras (ver "Lo que debería saber sobre la vulnerabilidad RPC/DCOM",

http://www.vsantivirus.com/vul-rpc-dcom.htm).

El gusano es solo un aviso de que cualquier intruso pudo llegar a hacer lo que se le diera la real gana en nuestro equipo. La vulnerabilidad le brinda un acceso total al mismo, y aún sin utilizar el gusano, cualquiera que utilice uno de tantos "exploits" disponibles actualmente, podría haber dejado cualquier otra clase de "sorpresa" que seguramente se activará en el momento menos pensado (un exploit es un programa o método concreto que saca provecho de una falla o agujero de seguridad de una aplicación o sistema, generalmente para un uso malicioso de dicha vulnerabilidad).

Un intruso también pudo haber hecho cambios en el sistema, incluido el registro, de los que nunca sabríamos nada, hasta que fuera muy tarde. En el mejor de los casos, perderíamos toda la información de nuestros discos inesperadamente, que es lo mismo que decir, que ello ocurrirá cuando más los necesitemos.

Por otra parte, existen muchos programas maliciosos creados recientemente, que aún no son reconocidos por los antivirus. Si bien lo serán cuando se activen, siempre estaremos al borde de un abismo, y seguro no nos puede causar ninguna gracia pensar que nuestra computadora sería el "conejillo de indias" para el código malicioso.

Dicho de otro modo, sacando el Lovsan, y cerrando las puertas para que no nos vuelvan a infectar o a acceder a nuestro equipo como se explicó en los puntos anteriores, ni nos asegura que no quedan archivos maliciosos, ni tampoco que no se hayan hecho modificaciones que nos resulten perjudiciales en el futuro.

Incluso existe una versión del Lovsan que instala un troyano capaz hasta de espiarnos con nuestra propia Web-Cam, o escucharnos por el micrófono de nuestra tarjeta. Si bien este troyano es identificable por los antivirus actualizados, no es una garantía que existan otros, que también se hayan colado por la vulnerabilidad que permitió la infección del Lovsan (que por cierto, tampoco es el único

gusano que se aprovecha de esta falla).

Tomemos la infección del Lovsan como una señal de alarma. Si ocurre, hay que seguir estos pasos:

a. Borrar el gusano como se indicó antes.

b. Respaldar la información importante (no los programas)

c. Formatear nuestros discos para asegurarnos de que el sistema está limpio realmente, y reinstalar el sistema operativo y todos los programas.

d. MUY IMPORTANTE: instalar el parche correspondiente, y activar un cortafuegos, además de mantener al día nuestros antivirus.

Agradecimientos:

Kaspersky Lab México,

http://www.avp.com.mx/

Actualizaciones:

16/ago/03 - Respuesta 11 (formateo)

Relacionados:

Sistema comprometido: "derribar y reconstruir"

http://www.vsantivirus.com/derribar-reconstruir.htm

W32/Lovsan.A (Blaster). Utiliza la falla en RPC

http://www.vsantivirus.com/lovsan-a.htm

W32/Lovsan.B (Blaster). Utiliza "penis32.exe"

http://www.vsantivirus.com/lovsan-b.htm

W32/Lovsan.C (Blaster). Utiliza "teekids.exe"

http://www.vsantivirus.com/lovsan-c.htm

Troj/Fresh.20.A. Troyano que "libera" a Lovsan.C

http://www.vsantivirus.com/fresh20-a.htm

Lo que debería saber sobre la vulnerabilidad RPC/DCOM

http://www.vsantivirus.com/vul-rpc-dcom.htm

Vulnerabilidad RPC/DCOM: MS03-026

http://www.vsantivirus.com/vulms03-026-027-028.htm

Lovsan, Blaster o MSBlast. Una pesadilla anunciada

http://www.vsantivirus.com/ev12-08-03.htm

Una pieza más del dominó, o un simple espectador

http://www.vsantivirus.com/lz-domino.htm

Después de todo, es un simple gusano...

http://www.vsantivirus.com/apagon14-08-03.htm

Microsoft se prepara para el gran "ataque" del Blaster

http://www.vsantivirus.com/lz14-08-03.htm

La solución para descargar parches de Microsoft

http://www.vsantivirus.com/sol-winupdates.htm

Advierten sobre la segunda vulnerabilidad en RPC

http://www.vsantivirus.com/vul-rpc-ubizen.htm

MS03-039 Ejecución de código en servicio RPCSS (824146)

http://www.vsantivirus.com/vulms03-039.htm

Actualizaciones:

15/set/03 - Enlace a nuevos parches para vulnerabilidad RPC

2/may/04 - Modificaciones menores

(c) Video Soft - http://www.videosoft.net.uy

(c) VSAntivirus - http://www.vsantivirus.com

|

![]()

![]()

![]() Esta página es un servicio gratuito de Video Soft BBS - SUBSCRIBASE en

nuestras listas de correo.

Esta página es un servicio gratuito de Video Soft BBS - SUBSCRIBASE en

nuestras listas de correo.