VSantivirus No. 706 - Año 6 - Jueves 13 de junio de 2002

W32/Fishlet.A. Falsa orden de compra de eBay

http://www.vsantivirus.com/fishlet-a.htm

Nombre: W32/Fishlet.A

Tipo: Gusano de Internet

Alias: W32/Fishlet@MM, W32.Fishlet.A@mm, WORM_FISHLET.A

Plataformas: Windows 32-bit

Fecha: 11/jun/02

Tamaño: 57,344 Bytes aprox.

Fuentes: NAI, Symantec, CA

Este gusano, escrito en Visual Basic 6.0, usa su propia rutina SMTP (Simple Mail Transfer Protocol) para enviarse a una lista de destinatarios recolectados de la libreta de direcciones de Windows, de la lista de contactos del Outlook y de páginas en la carpeta de archivos temporales de Internet.

El mensaje que lo transporta tiene estas características:

a. Uno de los siguientes remitentes:

'Online Marketplace' (orderrobot@ebay.com)

'eMarket Services' (mailrobot@ebayservice.com, orderprocesing@reply.ebay.com)

b. Uno de los siguientes asuntos:

'Advice Note'

'Order Report'

'Order'

c. Como datos adjuntos, un archivo con nombre al azar, generalmente de 6 letras y extensión .EXE.

d: Como texto, muestra lo siguiente:

Dear eBay customer,

Thank you for using eBay services.

_____________________________

Your order Num. is: 31547

Delivery time: 7 days

Order subject: Inventory # 476

PENTIUM 4 1.6Ghz 40GB/32VID

128MB PC800 NON-ECC RDRAM

1.44 MB Floppy Disk Drive

Software: Norton Antivirus

Software: Microsoft Windows XP HOME Edition

[ sigue ]

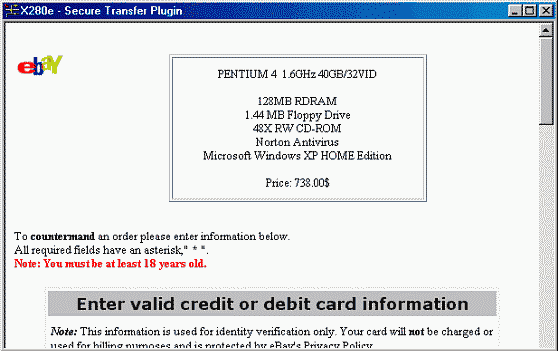

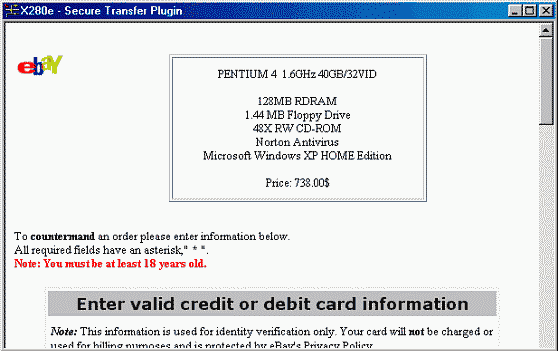

El mensaje, una falsa orden de compras, sigue con más información sobre la venta de un Pentium 4 a un muy buen precio, y del software que el mismo trae incorporado.

Luego, le solicita al usuario que ejecute el archivo adjunto, un supuesto agregado para el browser que permite una transferencia segura de la orden de compra (Secure Transfer Plugin). El adjunto es en realidad el gusano. El mensaje contiene tres enlaces válidos, una página con la reglas de privacidad de eBay, al soporte de dicha página y a la página de TRUSTe.

También se crean los siguientes archivos:

C:\Windows\SSH261.EXE (57,344 bytes)

C:\Windows\CCFP.EXE (20,480 bytes)

C:\Windows\SNDVX.EXE (40,960 bytes)

En forma adicional, dos imágenes .GIF y un archivo HTML son creados en el directorio de los temporales del sistema

(C:\Windows\TEMP por defecto).

La página HTML es un formulario para ingresar la información de la tarjeta de crédito y enviar la misma a una dirección remota, y el GIF es parte de la misma. Si la información es ingresada, la misma se guarda en un archivo llamado

"ctinf.pqs" en C:\Windows, el cuál puede ser enviado a un usuario remoto.

El primero de los archivos copiados en C:\Windows (ssh261.exe) es una copia del propio gusano, el segundo

(ccfp.exe) se encarga de visualizar el archivo del formulario que solicita los datos de la tarjeta de crédito (en

C:\Windows\TEMP), y el último (SndVx.exe) es el encargado de crear y enviar los mensajes infectados.

Las direcciones recolectadas de la libreta, lista de contactos y archivos temporales, son escritas a un archivo llamado

FISHLET.BIN en el directorio Windows:

C:\Windows\FISHLET.BIN

Este archivo es borrado luego del envío por el propio gusano.

Luego, se agrega la siguiente entrada al registro a los efectos de asegurarse la autoejecución del gusano en próximos reinicios del sistema.

HKLM\Software\Microsoft\Windows\CurrentVersion\Run

SndVX = C:\WINDOWS\SNDVX.EXE

También crea estas entradas donde guarda información para su configuración:

HKLM\Software\Microsoft\Windows\CurrentVersion\Run\Virus Protection\6.0

"Cache Protect"

"Created"

"DefAddress"

"DefSMTPServer"

"InstallDate"

El gusano intenta además propagarse a través de una red local, buscando las carpetas

STARTUP en unidades de disco compartidas. Esto disminuye los riesgos de infección en máquinas con Windows en idiomas diferentes al inglés. Supuestamente, en esas carpetas de inicio (de Windows en inglés solamente), se copiaría el archivo

AVSHIELD.EXE, el cuál se ejecutaría al reiniciarse la computadora que lo contenga. El archivo es una copia del gusano.

El mayor peligro que presenta este gusano, es el envío de información confidencial a un usuario remoto. Además de ello, el envío masivo de mensajes infectados como el descripto al comienzo.

En algunas pruebas de laboratorio, el archivo adjunto no es visualizado en clientes de correo como Outlook y Outlook Express, debido a caracteres inválidos dentro del mensaje.

Reparación manual

Para reparar manualmente la infección provocada por este virus, proceda de la siguiente forma:

1. Actualice sus antivirus

2. Ejecute sus antivirus en modo escaneo, revisando todos sus discos duros

3. Borre los archivos detectados como infectados por el virus

4. Ejecute el editor de registro: Inicio, ejecutar, escriba REGEDIT y pulse ENTER

5. En el panel izquierdo del editor, pinche en el signo "+" hasta abrir la siguiente rama:

HKEY_LOCAL_MACHINE

\SOFTWARE

\Microsoft

\Windows

\CurrentVersion

\Run

6. Pinche en la carpeta "Run" y en el panel de la derecha busque y borre la siguiente entrada:

SndVx

7 En el panel izquierdo del editor, pinche en el signo "+" hasta abrir la siguiente rama:

HKEY_LOCAL_MACHINE

\SOFTWARE

\Microsoft

\Windows

\CurrentVersion

\Run

\Virus Protection

8. Pinche en la carpeta "Virus

Protection" y bórrela.

9 Use "Registro", "Salir" para salir del editor y confirmar los cambios.

10. Reinicie su computadora (Inicio, Apagar el sistema, Reiniciar).

11. Con el explorador de Windows, busque y borre los siguientes archivos, si están presentes:

C:\Windows\CCFP.EXE

C:\Windows\SNDVX.EXE

C:\Windows\SSH261.exe

C:\Windows\FISHLET.BIN

Limpieza de virus en Windows Me y XP

Si el sistema operativo instalado es Windows Me o Windows XP, para poder eliminar correctamente este virus de su computadora, deberá deshabilitar antes de cualquier acción, la herramienta "Restaurar sistema" como se indica en estos artículos:

Limpieza de virus en Windows Me

VSantivirus No. 499 - 19/nov/01

http://www.vsantivirus.com/faq-winme.htm

Limpieza de virus en Windows XP

VSantivirus No. 587 - 14/feb/02

http://www.vsantivirus.com/faq-winxp.htm

(c) Video Soft - http://www.videosoft.net.uy

(c) VSAntivirus - http://www.vsantivirus.com

|

desde

el 12 de agosto de 1996