|

|

Alerta amarilla por exploit a vulnerabilidad en IE

|

| |

VSantivirus No. 2084 Año 10, viernes 24 de marzo de 2006

Alerta amarilla por exploit a vulnerabilidad en IE

http://www.vsantivirus.com/jl-240306.htm

Por Jose Luis Lopez (*)

videosoft@videosoft.net.uy

Tal como anunciamos en nuestro boletín 2083 (Ejecución de código en IE con "createTextRange",

http://www.vsantivirus.com/vul-ie-createtextrange-220306.htm), existe un peligro inminente con esta vulnerabilidad, debido a la aparición en las últimas horas de un exploit que se aprovecha del problema, y que ha sido hecho público en diferentes sitios de Internet.

El exploit ha sido creado por un grupo llamado "Unl0ck", y actualmente solo produce la ejecución de la calculadora de Windows, al mismo tiempo que el Internet Explorer finaliza abruptamente su ejecución. El sistema puede quedar inestable luego de ello. La ejecución del código (en este caso la apertura de la calculadora), no es inmediato, pudiendo tardar dicha acción unos segundos hasta el momento que ocurra.

Es evidente que esto deja abierto a cualquier persona, incluso aquellos con pocos conocimientos, un camino más o menos fácil para poder sacar ventaja de este fallo, para el que todavía no existe ningún parche. La vulnerabilidad se produce debido a la manera en que el Internet Explorer maneja el método "createTextRange()" aplicado al control de un botón de opciones (radio button).

El próximo paso en esta cadena de sucesos, evidentemente podría ser la aparición de un gusano o troyano que saque ventaja de este exploit para propagarse, contando con la posibilidad de provocar considerable daño en los sistemas afectados. No es exagerado advertir que esto podría ser inminente.

Uno de los escenarios más probables para iniciar un ataque de este tipo, podría ser un correo electrónico enviado en forma de spam, conteniendo un enlace a un sitio web desde donde se descargaría el código malicioso.

En las pruebas realizadas en el laboratorio de VSAntivirus con este exploit, comprobamos que solo hace falta visualizar una página HTML para que ocurra la ejecución del código.

Esa es la razón por la que desde el día de ayer, el nivel de alerta en VSAntivirus.com ha sido elevado al amarillo.

Un nivel de alerta amarilla implica que ha sido detectado alguna nueva amenaza significativa. El impacto en Internet es desconocido o menor, pero puede ser significativo a nivel de usuario. Se deben tomar las precauciones elementales o las indicadas en la portada de nuestro sitio para contener el impacto.

Para esto último, una solución provisoria, que hemos probado con éxito, es configurar el Internet Explorer como indicamos en el siguiente artículo:

Configuración personalizada para hacer más seguro el IE

http://www.vsantivirus.com/faq-sitios-confianza.htm

Esto hace que el exploit no pueda actuar, y por lo tanto no se llegue a ejecutar el código incluido en una página maliciosa.

De todos modos, es de esperar que Microsoft libere a la brevedad posible un parche para este grave problema.

La compañía ha reconocido públicamente a través de un aviso de seguridad (Microsoft Security Advisory 917077), la existencia del exploit, al mismo tiempo que informa estar trabajando en la solución, aunque afirma que no existen hasta el momento reportes de ataques basados en esta vulnerabilidad.

La vulnerabilidad afecta a todas las versiones actuales de Windows (incluido XP SP2), e Internet Explorer 6. También parece afectar al Internet Explorer 7 Beta 2 Preview, aunque Microsoft continúa informando que el IE 7 (ultima versión beta), no es afectado.

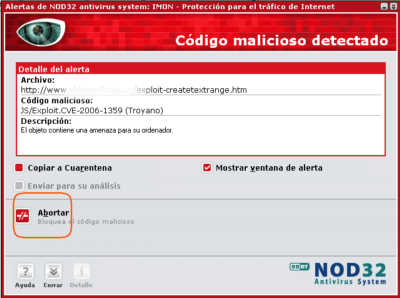

NOTA 24/03/06: Desde la

actualización 1.1457, ESET NOD32 Antivirus detecta este tipo

de amenaza como JS/Exploit.CVE-2006-1359, impidiendo se

descargue en el PC. Haciendo clic en "ABORTAR" se

finaliza la conexión con la página maliciosa:

NOTA 12/04/06:

Microsoft publicó el parche para esta vulnerabilidad. Más

información: "MS06-013 Actualización acumulativa para IE (912812)"

http://www.vsantivirus.com/vulms06-013.htm

Relacionados:

MS06-013 Actualización acumulativa para IE (912812)

http://www.vsantivirus.com/vulms06-013.htm

Configuración personalizada para hacer más seguro el IE

http://www.vsantivirus.com/faq-sitios-confianza.htm

Exploit.CVE-2006-1359. Explota vulnerabilidad en IE

http://www.vsantivirus.com/exploit-cve-2006-1359.htm

Aumenta el peligro con vulnerabilidad CVE-2006-1359

http://www.vsantivirus.com/jl-260306.htm

Más información:

Ejecución de código en IE con "createTextRange"

http://www.vsantivirus.com/vul-ie-createtextrange-220306.htm

Microsoft Security Advisory (917077) -

Vulnerability in the way HTML Objects Handle Unexpected Method Calls Could Allow Remote Code Execution

http://www.microsoft.com/technet/security/advisory/917077.mspx

Advisory ID : FrSIRT/ADV-2006-1050

Microsoft Internet Explorer "createTextRang" Remote Code Execution Vulnerability

http://www.frsirt.com/english/advisories/2006/1050

Secunia Advisory: SA18680

Microsoft Internet Explorer "createTextRange()" Code Execution

http://secunia.com/advisories/18680/

New publicly disclosed vulnerability in Internet Explorer

http://blogs.technet.com/msrc/archive/2006/03/22/422849.aspx

(*) Jose Luis Lopez es el responsable de contenidos de VSAntivirus.com, y director técnico y gerente general de NOD32 Uruguay.

[Última modificación:

12/04/06 04:50 -0300]

(c) Video Soft - http://www.videosoft.net.uy

(c) VSAntivirus - http://www.vsantivirus.com

|

|

|

![]()

![]()

![]() Esta página es un servicio gratuito de Video Soft BBS - SUBSCRIBASE en

nuestras listas de correo.

Esta página es un servicio gratuito de Video Soft BBS - SUBSCRIBASE en

nuestras listas de correo.![]()