| |

VSantivirus No. 1229 Año 8, Martes 18 de noviembre de 2003

W32/Mimail.J. Asunto: "IMPORTANT"

http://www.vsantivirus.com/mimail-j.htm

Nombre: W32/Mimail.J

Tipo: Gusano de Internet, troyano robador de información

Alias: Mimail.J, W32.Mimail.J@mm, W32/Mimail.J.worm, W32/Mimail.J, W32/Mimail.J-mm, WORM_MIMAIL.J

Fecha: 17/nov/03

Plataforma: Windows 32-bit

Tamaño: 13,856 bytes

Variante de W32/Mimail.I, que se propaga masivamente por correo electrónico, en un mensaje anunciando la expiración de la cuenta del usuario en Paypal, una conocida plataforma de pago vía Internet. Al ejecutarse el adjunto, el gusano intenta robar la información de la tarjeta de crédito del usuario.

El ejecutable está comprimido con la utilidad UPX, y a diferencia de versiones anteriores del Mimail, no es un archivo .ZIP.

El mensaje enviado por el gusano está marcado como de alta prioridad y posee estas características (después del

asunto "IMPORTANT", hay varios caracteres vacíos):

De: Do_Not_Reply@paypal.com

Asunto: Asunto: IMPORTANT

[xxxx]

Texto:

Dear PayPal member,

We regret to inform you that your account is about

to be expired in next five business days. To avoid

suspension of your account you have to reactivate

it by providing us with your personal information.

To update your personal profile and continue using

PayPal services you have to run the attached

application to this email. Just run it and follow

the instructions.

IMPORTANT! If you ignore this alert, your account

will be suspended in next five business days and

you will not be able to use PayPal anymore.

Thank you for using PayPal.

[xxxx]

Datos adjuntos: [uno de los siguientes]

infoupdate.exe

www.paypal.com.pif

Nota:

[xxxx] representa caracteres al azar, o la dirección electrónica del destinatario

La segunda extensión queda oculta en una instalación por defecto de Windows (ver en las referencias "Mostrar las extensiones verdaderas de los archivos").

Si se hace doble clic sobre el adjunto, el gusano se ejecuta y se produce la infección.

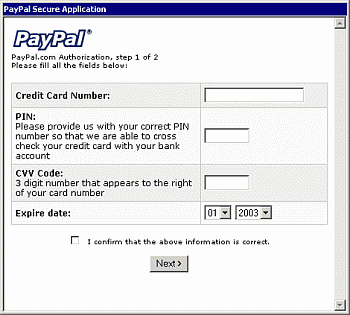

Cuando ello sucede, se muestra una ventana que simula ser una página de Paypal, donde se le solicita al usuario el ingreso de la información de su tarjeta:

Título de la ventana: PayPal Secure Application

El formulario solicita la siguiente información en la primer pantalla:

Credit Card Number

PIN

CVV Code

Expire date

El código CVV es un código adicional de tres dígitos impreso en el reverso de la tarjeta, que no es registrado durante las transacciones.

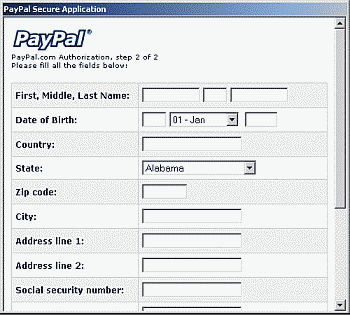

Si todos los campos son llenados, y el usuario pincha en el botón [NEXT >], el gusano despliega una

segunda pantalla, donde se solicitan datos como nombres, fecha de nacimiento, país, etc.

Esta pantalla no aparecía en la versión "I" del gusano.

Nota: Si aparece cualquiera de estas pantallas, no pulse en los botones que se muestran, y para cerrar la ventana,

pulse las teclas CONTROL+F4.

La información obtenida es guardada en un archivo llamado PPINFO.SYS, ubicado en la carpeta de Windows del equipo infectado, para luego ser enviada a determinadas direcciones.

NOTA: Recuerde que prácticamente es una norma general, que NINGUNA institución responsable le enviará un correo electrónico solicitándole el ingreso de alguna clase de datos, que usted no haya concertado previamente, y mucho menos datos privados tan sensibles como estos.

Luego de ejecutarse, el gusano se copia a si mismo en la siguiente ubicación:

c:\windows\svchost32.exe

También crea los siguientes archivos:

c:\cansend.sys

c:\index2.hta

c:\pp.gif

c:\pp.hta

c:\ppinfo.sys

c:\windows\ee98af.tmp

c:\windows\el388.tmp

c:\windows\zp3891.tmp

NOTA: La carpeta "c:\windows" puede variar de acuerdo al sistema operativo instalado ("c:\winnt" en NT, "c:\windows", en 9x, Me, XP, etc.).

PP.GIF, PP.HTA e INDEX2.HTA, contienen la imagen (logo de Paypal) y el código HTML para las falsas ventanas ya descriptas, con el título "PayPal Secure Application".

PPINFO.SYS, como ya dijimos, almacena la información robada con los datos de la tarjeta de crédito del usuario.

EL388.TMP contendrá las direcciones de correo a las que se enviará al propagarse en forma masiva.

Los demás son parte del gusano, archivos temporales, y la copia del mensaje a enviar.

El gusano modifica la siguiente entrada en el registro para ejecutarse en cada reinicio:

HKLM\Software\Microsoft\Windows\CurrentVersion\Run

SvcHost32 = c:\windows\svchost32.exe

El gusano se registra a si mismo como un servicio en Windows 95, 98 y Me, quedando oculto en la lista de tareas (CTRL+ALT+SUPR).

Cada vez que se ejecuta, el gusano examina si existe una conexión activa a Internet intentando conectarse a www.akamai.com. Si existe la conexión, el gusano inicia tres hilos de ejecución simultáneos para enviar mensajes y propagarse a si mismo.

Primero examina si existe PPINFO.SYS (que contiene la información robada al usuario). En caso de existir, intenta enviar este archivo a varias direcciones incluidas en su código (podrían ser más direcciones):

kaspersky@mail15.com

ekaspersky@mail15.com

admin@kaspersky.cjb.net

Al mismo tiempo, para propagarse, busca las direcciones de correo a las que se enviará, en archivos de diferentes carpetas de la máquina infectada. Para ello examina todos los archivos que NO tengan las siguientes extensiones:

.avi

.bmp

.cab

.com

.dll

.exe

.gif

.jpg

.mp3

.mpg

.ocx

.pdf

.psd

.rar

.tif

.vxd

.wav

.zip

Estas direcciones serán almacenadas en el archivo EL388.TMP.

Para el envío de los mensajes, emplea su propio motor SMTP, por lo que no depende del programa de correo instalado.

El virus realiza una consulta a los servidores DNS para identificar el servidor SMTP. Si no lo encuentra, utiliza por defecto ns.lemonti.ru (212.5.86.163).

La rutina de envío, es procesada luego de una hora, tiempo en el que el gusano permanece en estado latente.

El gusano no examina si ya está instalado en memoria, motivo por el cuál podrían ejecutarse varios simultáneamente. En ese caso el usuario notaría una degradación en el rendimiento del equipo.

Sugerencias para administradores

Una forma de proteger a los usuarios con correo corporativo, es crear un filtro antispam para la siguiente

dirección "Do_Not_Reply@paypal.com". Esto puede reducir significativamente la cantidad de mensajes infectados.

También se puede bloquear el acceso a ns.lemonti.ru (212.5.86.163).

Herramienta para quitar el W32/Mimail de un sistema infectado

Symantec

Descargue la utilidad "FxMimail.exe" (188 Kb) y ejecútela en su sistema:

http://www.symantec.com/avcenter/FxMimail.exe

Copyright (C) Symantec 2003.

Funciona con todas las versiones conocidas de Mimail, aunque Symantec las identifica con otros nombres ( Mimail.D la versión E

y H, Mimail.E la versión F y G, etc.).

Reparación manual

Antivirus

1. Actualice sus antivirus con las últimas definiciones

2. Ejecútelos en modo escaneo, revisando todos sus discos

3. Borre los archivos detectados como infectados

Borrado manual de los archivos creados por el gusano

Desde el Explorador de Windows, localice y borre los siguientes archivos:

c:\cansend.sys

c:\index2.hta

c:\pp.gif

c:\pp.hta

c:\ppinfo.sys

c:\windows\ee98af.tmp

c:\windows\el388.tmp

c:\windows\svchost32.exe

c:\windows\zp3891.tmp

NOTA: En algunas versiones de Windows, existe un archivo legítimo llamado SVCHOST.EXE, no lo borre por error.

Pinche con el botón derecho sobre el icono de la "Papelera de reciclaje" en el escritorio, y seleccione "Vaciar la papelera de reciclaje".

Borre también los mensajes electrónicos similares al descripto antes.

Editar el registro

1. Ejecute el editor de registro: Inicio, ejecutar, escriba REGEDIT y pulse ENTER

2. En el panel izquierdo del editor, pinche en el signo "+" hasta abrir la siguiente rama:

HKEY_LOCAL_MACHINE

\SOFTWARE

\Microsoft

\Windows

\CurrentVersion

\Run

3. Pinche en la carpeta "Run" y en el panel de la derecha, bajo la columna "Nombre", busque y borre la siguiente entrada:

SvcHost32

4. Use "Registro", "Salir" para salir del editor y confirmar los cambios.

5. Reinicie su computadora (Inicio, Apagar el sistema, Reiniciar).

Información adicional

Mostrar las extensiones verdaderas de los archivos

Para poder ver las extensiones verdaderas de los archivos y además visualizar aquellos con atributos de "Oculto", proceda así:

1. Ejecute el Explorador de Windows

2. Seleccione el menú 'Ver' (Windows 95/98/NT) o el menú 'Herramientas' (Windows Me/2000/XP), y pinche en 'Opciones' u 'Opciones de carpetas'.

3. Seleccione la lengüeta 'Ver'.

4. DESMARQUE la opción "Ocultar extensiones para los tipos de archivos conocidos" o similar.

5. En Windows 95/NT, MARQUE la opción "Mostrar todos los archivos y carpetas ocultos" o similar.

En Windows 98, bajo 'Archivos ocultos', MARQUE 'Mostrar todos los archivos'.

En Windows Me/2000/XP, en 'Archivos y carpetas ocultos', MARQUE 'Mostrar todos los archivos y carpetas ocultos' y DESMARQUE 'Ocultar archivos protegidos del sistema operativo'.

6. Pinche en 'Aplicar' y en 'Aceptar'.

Limpieza de virus en Windows Me y XP

Si el sistema operativo instalado es Windows Me o Windows XP, para poder eliminar correctamente este virus de su computadora, deberá deshabilitar antes de cualquier acción, la herramienta "Restaurar sistema" como se indica en estos artículos:

Limpieza de virus en Windows Me

http://www.vsantivirus.com/faq-winme.htm

Limpieza de virus en Windows XP

http://www.vsantivirus.com/faq-winxp.htm

(c) Video Soft - http://www.videosoft.net.uy

(c) VSAntivirus - http://www.vsantivirus.com

|

![]()

![]()

![]() Esta página es un servicio gratuito de Video Soft BBS - SUBSCRIBASE en

nuestras listas de correo.

Esta página es un servicio gratuito de Video Soft BBS - SUBSCRIBASE en

nuestras listas de correo.![]()