VSantivirus No. 1169 Año 7, Viernes 19 de setiembre de 2003

W32/Swen.A. Falsa actualización crítica de Microsoft

http://www.vsantivirus.com/swen-a.htm

Nombre: W32/Swen.A

Tipo: Gusano de Internet

Alias: I-Worm.Swen, Worm.Automat.AHB, W32.Swen.A@mm, Swen, W32/Swen@mm, W32/Swen.A@mm, W32/Gibe-F, W32/Gibe.F, Worm Swen.A, Win32.Swen.A, W32/Gibe.E-mm, Win32/Swen.A.Worm, WORM_SWEN.A, W32/Gibe.e@MM, Win32.HLLM.Gibe.2,

Win32/Swen.A

Fecha: 18/set/03

Plataforma: Windows 32-bit

Tamaño: 106,496 bytes

Este gusano se propaga vía KaZaa, canales de IRC (Internet Relay Chat), recursos compartidos de redes y también del correo electrónico y de grupos de noticias (newsgroups).

Es muy similar al W32/Gibe.B (http://www.vsantivirus.com/gibe-b.htm), pero mientras aquél está escrito en Microsoft Visual Basic 6, el W32/Swen lo está en Microsoft Visual C++.

La mayoría de los mensajes simulan ser enviados por varios servicios de Microsoft, como MS Technical Assistance, Microsoft Internet Security Section, etc.

El texto de uno de los mensajes, cuya versión en HTML simula una página oficial de Microsoft, urge al usuario para que instale de inmediato un importante parche adjunto (recuerde, ni Microsoft ni ninguna compañía de software o fabricante de antivirus responsable, le va a enviar adjuntos que Ud. no pidió, y mucho menos pedirle que lo ejecute).

Los mensajes varían, así como el nombre de los adjuntos. Todos modifican la etiqueta "Content-Type" para que se ejecute automáticamente el adjunto sin necesidad de abrir el mensaje, si el sistema es vulnerable a una vieja falla (ver "Grave vulnerabilidad en extensiones MIME en Internet Explorer", VSantivirus No. 266 - Año 5 - Sábado 31 de marzo de 2001,

http://www.vsantivirus.com/vulms01-020.htm).

Propiedades de los mensajes:

La dirección del remitente se obtiene al azar, de la siguiente forma:

[Usuario]@[Dominio].[Sufijo].com

[Usuario]@[Dominio].[Sufijo].net

Donde [Usuario] puede ser uno de los siguientes:

Assistance

Bulletin

Center

Corporation

Customer

Department

Division

Internet

Microsoft

MS

Network

Program

Public

Section

Security

Services

Support

Technical

[Dominio] es uno de los siguientes:

advisor

bulletin

confidence

news

newsletters

support

technet

updates

Y [Sufijo] es uno de los siguientes:

microsoft

ms

msdn

msn

Ejemplos:

Security@advisor.microsoft.com

Support@updates.ms.net

Bulletin@news.ms.com

También se pueden usar otras combinaciones, incluso sin referencia a Microsoft.

El campo "Para", puede ser alguno de los siguientes nombres falsos:

Client

Commercial

Consumer

Corporation

Customer

Microsoft

MS

Partner

User

El "Asunto" puede estar formado por alguna de estas palabras (aunque está formado a partir de una lista extensa de palabras almacenadas en su código, pudiendo tener cientos de combinaciones):

Critical

Current

Internet

Last

Latest

Microsoft

Net

Network

New

Newest

Pack

Patch

Security

Update

Upgrade

El gusano también puede agregar algunos de estos prefijos, o crear mensajes falsos de "rebote" utilizando algunas de estas palabras:

Apply

Check

Check out

comes

Corp.

Corporation

correction

corrective

critical

for

from

FW:

FWD:

important

Install

internet

Internet Explorer

Look at

M$

Microsoft

Microsoft

MS

MS

pack

patch

Prove

RE:

security

See

Take a look at

Taste

that

that

the

the

these

this

Try

Try on

update

upgrade

Use

Watch

which

Windows

El texto del mensaje puede contener algunas líneas de texto diferentes en cada mensaje.

Como archivo adjunto, un ejecutable (.EXE) con alguno de los siguientes nombres (entre otros):

install.exe

install[XXX].exe

patch.exe

patch[XXX].exe

q.exe

q[XXX].exe

update.exe

update[XXX].exe

Donde [XXX] pueden ser caracteres numéricos al azar.

Existen además, otros nombres de archivos adjuntos, esta información solo debe ser tomada

como referencia.

Ejemplo 1:

De: "microsoft network message delivery service"

<hmailbot@puremail.com>

Para: "network user" <recipient@maildomain.com>

Asunto: undeliverable message

Datos adjuntos: caeste.exe

Ejemplo 2:

De: "Technical Services"

<ddnrnoy-eide@technet.msn.com>

Para: "Consumer" <gbsw@technet.msn.com>

Asunto: New Microsoft Security Patch

Datos adjuntos: [nombre al azar].exe

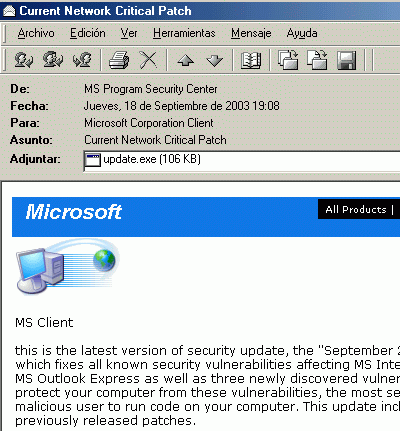

Ejemplo 3:

De: MS Program Security Center

<zlavlc_rhbjr@support_ms.net>

Asunto: Current Network Critical Patch

Para: Microsoft Corporation Client

<client_egzhfqvku@support_ms.net>

Datos adjuntos: [nombre al azar].exe

Ejemplo 4:

De: ms inet mail storage service <webdaemon@freemail.com>

Asunto: [vacío]

Para: network receiver

Datos adjuntos: [nombre al azar].exe

Contenido, versión 1:

Microsoft Consumer

this is the latest version of security update, the

"September 2003, Cumulative Patch" update which eliminates

all known security vulnerabilities affecting

MS Internet Explorer, MS Outlook and MS Outlook Express

as well as three newly discovered vulnerabilities.

Install now to help protect your computer.

This update includes the functionality =

of all previously released patches.

System requirements: Windows 95/98/Me/2000/NT/XP

This update applies to:

- MS Internet Explorer, version 4.01 and later

- MS Outlook, version 8.00 and later

- MS Outlook Express, version 4.01 and later

Recommendation: Customers should install the patch =

at the earliest opportunity.

How to install: Run attached file. Choose Yes on displayed

dialog box.

How to use: You don't need to do anything after installing

this item.

Texto de la versión HTML:

MS Client

this is the latest version of security update, the

"September 2003, Cumulative Patch" update which

eliminates all known security vulnerabilities

affecting MS Internet Explorer, MS Outlook and MS

Outlook Express as well as three newly discovered

vulnerabilities. Install now to help protect your

computer. This update includes the functionality of

all previously released patches.

System requirements

Windows 95/98/Me/2000/NT/XP

This update applies to

MS Internet Explorer, version 4.01 and later

MS Outlook, version 8.00 and later

MS Outlook Express, version 4.01 and later

Recommendation

Customers should install the patch at the earliest

opportunity.

How to install

Run attached file. Choose Yes on displayed dialog

box.

How to use

You don't need to do anything after installing this

item.

Microsoft Product Support Services and Knowledge

Base articles can be found on the Microsoft

Technical Support web site. For security-related

information about Microsoft products, please visit

the Microsoft Security Advisor web site, or Contact

Us.

Thank you for using Microsoft products.

Please do not reply to this message. It was sent

from an unmonitored e-mail address and we are unable

to respond to any replies.

----------------------------------------------------

The names of the actual companies and products

mentioned herein are the trademarks of their

respective owners.

Contenido, versión 2:

Hi.

I'm sorry to have to inform you that the message

returned below could not be delivered to the following

addresses:

Undelivered to uloseo@puremail.com

Message follows:

Los mensajes se autoejecutan en una máquina cuyo Internet Explorer no haya sido actualizado con el parche correspondiente, debido a la manipulación de las propiedades del archivo adjunto, en las etiquetas MIME (Multipurpose Internet Mail Extension), por ejemplo:

Content-Type: audio / x-wav

Content-Type: application / x-msdownload

El gusano se activa de dos maneras:

1. Si el usuario ejecuta el archivo adjunto.

2. Si el sistema no ha sido parchado contra la vulnerabilidad IFrame.FileDownload [MS01-020, incluido en las últimas actualizaciones acumulativas como MS03-032].

En ambos casos, el gusano se instala a si mismo en el sistema e inicia los procedimientos de propagación. Esto sucede sin importar lo que seleccione el usuario en las diferentes ventanas que pueden presentarse (es decir, se elija o no instalar el supuesto parche).

Cuando el adjunto es abierto por primera vez, una ventana se abre, simulando ser una actualización de Microsoft:

Microsoft Internet Update Pack

Luego, se simula también la instalación del supuesto parche. Al mismo tiempo, el código del gusano bloquea todos los cortafuegos y programas antivirus instalados en la computadora de su

víctima, cuyos procesos contengan algunas de las siguientes cadenas en su nombre:

_avp

ackwin32

anti-trojan

aplica32

apvxdwin

autodown

avconsol

ave32

avgcc32

avgctrl

avgw

avkserv

avnt

avp

avsched32

avwin95

avwupd32

Azonealarm

blackd

blackice

bootwarn

ccapp

ccshtdwn

cfiadmin

cfiaudit

cfind

cfinet

claw95

dv95

ecengine

efinet32

esafe

espwatch

f-agnt95

findviru

f-prot

f-prot95

fprot

fprot95

fp-win

frw

f-stopw

gibe

iamapp

iamserv

ibmasn

ibmavsp

icload95

icloadnt

icmon

icmoon

icssuppnt

icsupp

iface

iomon98

jedi

kpfw32

lockdown2000

lookout

luall

moolive

mpftray

msconfig

nai_vs_stat

navapw32

navlu32

navnt

navsched

navw

nisum

nmain

normist

nupdate

nupgrade

nvc95

outpost

padmin

pavcl

pavsched

pavw

pcciomon

pccmain

pccwin98

pcfwallicon

persfw

pop3trap

pview

rav

regedit

rescue

safeweb

serv95

sphinx

sweep

tca

tds2

vcleaner

vcontrol

vet32

vet95

vet98

vettray

vscan

vsecomr

vshwin32

vsstat

webtrap

wfindv32

zapro

Cuando alguno de esos procesos intenta ejecutarse con el gusano activo, se muestra el siguiente

mensaje:

Error occured

Memory access violation in module

kernel32 at [xxxx:xxxxxxxx]

[ OK ]

Donde

[xxxx:xxxxxxxx] es una dirección de memoria al azar.

El gusano se copia en la carpeta Windows, con un nombre al azar, y crea además los siguientes archivos:

c:\windows\[nombre al azar].exe

c:\windows\germs0.dbv

c:\windows\germs1d.dbv

c:\windows\swen1.dat

NOTA: "C:\Windows" puede variar de acuerdo a la versión de Windows instalada (por defecto "C:\Windows" en Windows 9x/ME/XP o "C:\WinNT" en Windows NT/2000).

El gusano examina los archivos del sistema infectado con las extensiones siguientes:

.HT*, .ASP, .EML, .WAB, .DBX, .MBX

De estos, extrae todas las direcciones de correo existentes, las que utiliza luego para enviarse a si mismo a través de una conexión directa a un servidor SMTP. Estas direcciones son almacenadas en los archivos GERMS0.DBV y GERMS1D.DBV creados antes.

El archivo SWEN1.DAT contiene una lista de direcciones IP y URL de servidores de news y de correo.

También crea el siguiente archivo que sirve para ejecutar al gusano:

c:\windows\[nombre de la computadora].BAT

Dicho archivo contiene las siguientes líneas:

@ECHO OFF

IF NOT "%1"==""[nombre al azar].exe

%1"

Otro archivo creado:

c:\windows\[nombre al azar].[al azar]

Este puede tener cualquier extensión y contiene el camino completo a los ejecutables del gusano.

Modifica el registro de Windows, agregando las siguientes entradas:

HKLM\SOFTWARE\Microsoft\Windows

\CurrentVersion\explorer\[XXXX]

CacheBox Outfit = yes

Install Item = [al azar]

Installed = ...by Begbie

Mirc Install Folder = [path del mIRC]

Unfile = [al azar]

ZipName = [al azar]

Donde [XXXX] son tres o cuatro letras al azar (por ejemplo ZLT)

Para autoejecutarse en cada reinicio del sistema, se agrega a la siguiente entrada del registro:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

[nombre al azar] = c:\windows\[nombre al azar].exe /autorun

Modifica las siguientes entradas, cambiando los valores originales por el nombre del archivo del gusano:

HKLM\CLASSES\exefile\shell\open\command

HKLM\CLASSES\regfile\shell\open\command

HKLM\CLASSES\scrfile\shell\open\command

HKLM\CLASSES\comfile\shell\open\command

HKLM\CLASSES\batfile\shell\open\command

HKLM\CLASSES\piffile\shell\open\command

Con ello, se ejecutará el también cada vez que el usuario o el sistema, abran un archivo con las siguientes extensiones:

.EXE, .REG, .SCR, .COM, .BAT, .PIF

Modifica las siguientes entradas para deshabilitar la posibilidad de editar el registro con REGEDIT y prevenir el uso de archivos .REG para restaurarlo:

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System

DisableRegistryTools = "1"

HKCR\regfile\shell\open\command

(Predeterminado) = [nombre al azar].exe showerror

Si el gusano no encuentra direcciones de correo válidas, muestra un mensaje de error falso con el siguiente texto:

MAPI32 Exception

An internal error has occurred in module mapi32.dll

In the edit box below, please enter your name as you

would like it to appear in the "From" field of your

outgoing message.

Default mail account structure has a damaged table

of contents. It is recommended to newly reconfigure

your account records. MAPI32 needs these informations

in order to be able to send and receive mail. Failure

to do so may cause that some MAPI32 dependent

applications (such as Outlook or Outlook Express)

become non-functional.

En dicho mensaje se pide el ingreso de los siguientes datos del usuario, relacionados con su correo electrónico:

Username (Nombre de usuario)

Password (Contraseña)

POP3 server (servidor POP3)

SMTP server (servidor SMTP)

También muestra otros mensajes de error falso cada vez que se pretende ejecutar algunos ejecutables, como REGEDIT, o cualquiera de los antivirus y cortafuegos deshabilitados antes por el propio gusano:

Exception error occured:

Memory access violation in module kernel32

at [dirección de memoria]

Los mensajes infectados están en formato HTML, e incluyen el adjunto con el propio gusano. En algunos casos, el gusano puede enviar copias en formato .ZIP o .RAR (a los canales de IRC). Para ello, busca la presencia de las utilidades WINZIP o WINRAR, y las utiliza para comprimir una copia de si mismo y guardarla en el directorio de Windows con un nombre al azar.

También se propaga a través de la red de intercambio de archivos entre usuarios (P2P), KaZaa, copiándose a si mismo en el directorio especificado en la configuración del programa para depósito de los archivos a intercambiarse.

También crea subdirectorios en la carpeta TEMP de Windows, con nombres al azar, copiándose en ellos con nombres seleccionados también al azar y con extensión .EXE. Algunos ejemplos:

10.000 Serials

AOL hacker

Bugbear

cleaner

Cooking with Cannabis

Download Accelerator

Emulator PS2

fixtool

GetRight FTP

Gibe

hack

hacked

Hallucinogenic Screensaver

HardPorn

Hotmail hacker

installer

Jenna Jameson

KaZaA

Kazaa Lite

KaZaA media desktop

key generator

Klez

Magic Mushrooms Growing

Mirc

My naked sister

removal tool

remover

Sex

Sick Joke

Sircam

Sobig

upload

Virus Generator

warez

Winamp

Windows Media Player

WinRar

WinZip

XboX Emulator

XP update

XXX Pictures

XXX Video

Yaha

Yahoo hacker

NOTA: "\TEMP" puede ser "C:\Windows\TEMP" en Windows 9x/ME y "C:\Documents and Settings\[usuario]\Local Settings\TEMP" en Windows NT, XP, 2000 y Server 2003.

Luego se modifica el registro para que estos directorios también sean compartidos con otros usuarios de la red KaZaa:

HKCU\Software\Kazaa\LocalContent

Dir99 = 012345:[nombre de la carpeta creada en TEMP]

DisableSharing = "0"

Finalmente, el gusano busca el programa mIRC en el sistema, y si lo detecta, modifica o crea el archivo SCRIPT.INI conteniendo las instrucciones para propagarse entre usuarios que participen en los mismos canales de IRC visitados (usando DCC /SEND). El archivo SCRIPT.INI original es renombrado como SCRIPT.BCP. El gusano envía el archivo comprimido anteriormente con las utilidades WINZIP o WINRAR, como ya se explicó.

También puede propagarse a través de recursos compartidos de redes, copiándose en los siguientes directorios de las unidades de red accesibles (desde la A hasta la Z), según el sistema operativo instalado:

Windows XP y 2000:

\documents and settings\[usuario]\start menu\programs\startup

\documents and settings\[usuario]\menú inicio\programas\inicio

\document and settings\all users\start menu\programs\startup

\documents and settings\all users\menú inicio\programas\inicio

Windows 98:

\windows\start menu\programs\startup

\windows\menú inicio\programas\inicio

\windows\all users\start menu\programs\startup

\windows\all users\menú inicio\programas\inicio

Windows NT:

\winnt\profiles\[usuario]\start menu\programs\startup

\winnt\profiles\[usuario]\menú inicio\programas\inicio

\winnt\profiles\all users\start menu\programs\startup

\winnt\profiles\all users\menú inicio\programas\inicio

El gusano se propaga además por determinados grupos de noticias (NNTP, Network News Transfer Protocol), cuyas direcciones están incluidas en el archivo

SWEN1.DAT (solo se propaga de esta forma, si el usuario infectado se conecta a alguno de los newsgroups):

0.abnormal.com

12-252-202-62.client.attbi.com

12-254-107-9.client.attbi.com

140.109.13.17

141.4.4.45

141.44.21.70

142.155.129.4

161.53.2.66

165.84.1.12

192.83.173.60

193.54.76.35

194.133.33.10

194.204.186.44

195.208.172.9

195-241-98-179-mx.xdsl.tiscali.nl

200.68.14.42

202.102.2.93

202.108.36.140

202.123.213.31

202.153.122.217

202.184.155.10

202.85.146.123

202-177-16-121.kdd.net.hk

203.99.143.60

207.105.83.65

207.230.236.9

207.41.8.25

208.149.207.130

209.1.14.29

210.221.55.119

211.157.100.15

213.56.195.71

24.131.101.15

24.132.106.153

24.132.5.12

24.136.153.34

61.156.20.89

64.14.86.166

81.176.66.27

aboukir-101-1-4-pparis.adsl.nerim.net

acs2.byu.edu

adsl-82-64.36-151.net24.it

afpa01.gulliver.fr

ail-003.aifis.ne.jp

alpha.webusenet.com

argos.sae.gr

arroyo.abris13.org

asics.co.jp

aurelia.deine.net

baldrick.blic.net

baracka.rz.uni-augsburg.de

baran22.ttnet.net.tr

bastet.chchpoly.ac.nz

bbsnews.ndhu.edu.tw

beech.fernuni-hagen.de

bias.ipc.uni-tuebingen.de

bipnet.pl

blob.linuxfr.org

bolo.nais.com

bolzen.all.de

bolzen.logivision.net

bossix.informatik.uni-kiel.de

butthead.cybertrails.com

c3po.brook.edu

c66.190.46.194.fdl.wi.charter.com

cabale.usenet-fr.net

carbone.net.espci.fr

ccnews.thu.edu.tw

cdr.nord.net

colargol.tihlde.hist.no

concern.wolters-kluwer.nl

corp.newsgroups.com

corp-binaries.newsgroups.com

correo.uvigo.es

cowee.wcu.edu

cypress.alberni.net

davide.msoft.it

ddt.demos.su

decolores.net

dejasearch.wu-wien.ac.at

demonews.mindspring.com

diana.bcn.ttd.net

diesel.cu.mi.it

dns2.globalreach.net

dogwood.fernuni-hagen.de

dp-news.maxwell.syr.edu

dtv3.deltatelecom.ru

dvibm3.gkss.de

ep3000.scl.kyoto-u.ac.jp

etel.ru

fb1.euro.net

feed1.uncensored-news.com

feed2.uncensored-news.com

fguillien.net1.nerim.net

fido.almaty.idc.kz

fifi.woody.ch

flis.man.torun.pl

forums.novell.com

freebsd.csie.nctu.edu.tw

frmug.org

frmug-gw.frmug.org

ftp.tomica.ru

gail.ripco.com

gard.gigatrading.se

gatekeeper.laudaair.com

globo.edinfor.pt

glu08.dna.affrc.go.jp

graf.cs.uni-magdeburg.de

grapevine.lcs.mit.edu

grieg.uol.com.br

gsc.gsi.com

gwdu112.gwdg.de

h66-59-175-15.gtconnect.net

hermes1.rz.hs-bremen.de

host119-107.pool8172.interbusiness.it

htsrv.attack.ru

hub1.meganetnews.com

humbolt.nl.linux.org

charlebourg-1-81-57-17-164.fbx.proxad.net

chat.fibertel.com.ar

chinese.iie.ncku.edu.tw

chivato.uah.es

iis.tordata.se

inetgate.tp.ac.sg

info.rgv.net

info.tsu.ru

info4.uni-rostock.de

infosun2.rus.uni-stuttgart.de

inx3.inx.net

ip156.et.bocholt.fh-gelsenkirchen.de

isgnt5.netnow.net

l1.newaygo.mi.us

lace.colorado.edu

learnet.freenet.hut.fi

leda.omp.ad.jp

list.ege.edu.tr

lord.usenet-edu.net

lugnet.com

main.gmane.org

menuhin.netfront.net

miza.nu

mongol.sasknet.sk.ca

moon.ees.hokudai.ac.jp

mordor.jysnet.org

msnews.microsoft.com

mu-gateway.jasien.net

narzisse.hrz.tfh-wildau.de

natasha.ncag.edu

neptun.beotel.yu

netnews.de

news.abcs.com

news.ajou.ac.kr

news.aktrad.ru

news.aoc.gov

news.avcinc.com

news.avicenna.com

news.beta.kz

news.bsi.net.pl

news.caiwireless2.com

news.caravan.ru

news.caribsurf.com

news.cat.net.th

news.cdpa.nsysu.edu.tw

news.cell.ru

news.cofc.edu

news.coli.uni-sb.de

news.com2com.ru

news.comtel.ru

news.corvis.ru

news.cs.nthu.edu.tw

news.cs.tu-berlin.de

news.datast.net

news.deakin.edu.au

news.detnet.com

news.discom.net

news.dma.be

news.dna.affrc.go.jp

news.dsuper.net

news.emn.fr

news.enet.ru

news.freenet.de

news.fwi.com

news.fxalert.com

news.gamma.ru

news.gcip.net

news.gdbnet.ad.jp

news.globalpac.com

news.hanyang.ac.kr

news.htwm.de

news.ind.mh.se

news.inet.gr

news.informatik.uni-bremen.de

news.infotecs.ru

news.intel.com

news.invarnet.inwar.com.pl

news.isu.edu.tw

news.itcanada.com

news.jerseycape.net

news.kiev.sovam.com

news.konkuk.ac.kr

news.krs.ru

news.leivo.ru

news.lit.ru

news.louisa.net

news.lsumc.edu

news.lucky.net

news.man.torun.pl

news.math.cinvestav.mx

news.matnet.com

news.maxnet.ru

news.mc.ntu.edu.tw

news.mindvision.com.au

news.ncue.edu.tw

news.netcarrier.com

news.netdor.com

news.nchu.edu.tw

news.nsysu.edu.tw

news.odata.se

news.online.de

news.phoenixsoftware.com

news.portal.ru

news.primacom.net

news.ramlink.net

news.read.kpnqwest.net

news.readfreenews.net

news.reference.com

news.ripco.com

news.rt.ru

news.ru

news.ruhr-uni-bochum.de

news.savvis.net

news.sexzilla.com

news.solaris.ru

news.spiceroad.ne.jp

news.srv.cquest.utoronto.ca

news.sti.com.br

news.tehnicom.net

news.teleglobe.net

news.telepassport.de

news.terra-link.com

news.tln.lib.mi.us

news.tohgoku.or.jp

news.triax.com

news.ttnet.net.tr

news.tu-ilmenau.de

news.udel.edu

news.uncensored-news.com

news.uni-duisburg.de

news.uni-erlangen.de

news.uni-hohenheim.de

news.uni-mannheim.de

news.uni-rostock.de

news.uni-stuttgart.de

news.unitel.co.kr

news.univ-nantes.fr

news.utb.edu

news01.uni-trier.de

news1.sinica.edu.tw

news2.new-york.net

news4.euro.net

news4.odn.ne.jp

news4.uncensored-news.com

news-archive2.icm.edu.pl

newscache0.freenet.de

newscache1.freenet.de

newscache2.freenet.de

newscache3.freenet.de

newscache4.freenet.de

newscache5.freenet.de

newsfeed.ctrl-c.liu.se

newsfeed-west.nntpserver.com

news-read2.maxwell.syr.edu

news-rm.gamma.ru

newssvr20-ext.news.prodigy.com

nnrp-ham.news.is-europe.net

ns.alcatel.pt

ns.stirol.com.ua

ns2111.ovh.net

ns4.bih.net.ba

nserver.enc-1.com

nsnmpen2-lo.nuria.telefonica-data.net

oak.cise.ufl.edu

okapi.ict.pwr.wroc.pl

p59-2.choin.netsurf.de

pcp03428581pcs.waldlk01.mi.comcast.net

peabody.colorado.edu

peewee.greater.net

penelope-gw.oswego.edu

pg-adr-exch-01.adr.unbc.ca

plonk.apk.net

pluto.sm.dsi.unimi.it

pluto.srv.dsi.unimi.it

portraits.wsisiz.edu.pl

post.newsfeeds.com

pronews.centramedia.net

proxy.dvgd.ru

pubnews.gradwell.net

puce.geeks.org

pula.financenet.gov

pumba.class.udg.mx

ran.age.ne.jp

ratatosk.dvnc.net

rdr1.wms.teleglobe.net

rebell.ghks.de

regulus.its.deakin.edu.au

rock.afsac.wpafb.af.mil

rtcsrv5.realtech.de

rupert.mfn.org

s1.texinet.com

s216-232-127-148.bc.hsia.telus.net

sbs004.sitebuilder.at

selenium.club.cc.cmu.edu

server.internetoutlet.net

server.pspu.ac.ru

service.symantec.com

skarjeke.ind.mh.se

snews.apol.com.tw

snoopy.bndlg.de

sot-mod02.interalpha.net

sparky.midwest.net

sunsite.dk

sunu789.rz.ruhr-uni-bochum.de

supern2.lnk.telstra.net

tabloid.uwaterloo.ca

talia.mad.ttd.net

targetvision.com

tcr-04-14.pdx.du.teleport.com

test.easynews.com

tiger.aba.net.au

tindur.vks.is

tomcat.admin.navo.hpc.mil

tomcat.med.uoeh-u.ac.jp

traffic.uncensored-news.com

tthsc5.ttuhsc.edu

tyr.eiknes.se

ufik.idn.org.pl

ultra60.mat.uni.torun.pl

vanaema.matti.ee

vulkan.euv-frankfurt-o.de

weber.techno-link.com

welch-bm.welchandco.ca

wisipc.weizmann.ac.il

wixer.greyware.com

wixer052.greyware.com

www.an.cc.mn.us

www.focalnet.com

www.siast.sk.ca

www.usenet.pl

yellow.geeks.org

yucatan.franconews.org

Si el nombre del gusano (que como dijimos, es generado al azar), comienza con las letras "P", "p", "Q", "q" "U", "u", "I" o "i",

o si el gusano ya está activo en memoria, se muestra un mensaje con el siguiente texto:

Microsoft Internet Update Pack

This update does not need to be installed on this system.

Cuando se ejecuta por primera vez, se despliega un mensaje con el siguiente texto:

Microsoft Internet Update Pack

This will install Microsoft Security Update.

Do you wish to continue?

[ Yes ] [ No ]

El gusano se instalará de cualquier modo, sin importar se seleccione

[ Yes ] o [ No ]. La diferencia en el primer caso, es que se muestra una ventana falsa con el supuesto avance

de la instalación, con mensaje final de instalación exitosa incluido.

Si el gusano detecta la presencia de algún "debugger" como "SoftIce" en el sistema, muestra el siguiente mensaje (un debugger permite examinar paso a paso la ejecución de un programa para examinarlo y es utilizado a menudo por los investigadores de virus):

Try to pull my legs?

El gusano también intenta conectarse a una página Web especificada en su código, con la

intención de aumentar un contador.

Reparación manual

Descargue y ejecute la herramienta CLNSWEN de Computer Associates:

1. Descargue el siguiente archivo .ZIP en el escritorio:

Cleaning utility for Win32/Swen.A Worm 1.0.0

Copyright (c) 2003, Computer Associates International, Inc.

http://www3.ca.com/Files/VirusInformationAndPrevention/ClnSwen.zip

2. Descomprima el contenido de este archivo en el mismo escritorio, o en la carpeta que usted desee, y haga doble clic sobre el archivo "ClnSwen.com" (IMPORTANTE: debe desactivar antes cualquier antivirus que esté activo).

3. Aguarde que "ClnSwen.com" finalice, y siga las instrucciones para reiniciar el equipo si fuera necesario (este procedimiento puede demorar varios minutos, ya que la herramienta borra al archivo del gusano, y modifica las claves del registro, además de corregir otros cambios hechos por el gusano en el sistema).

Luego de finalizado lo anterior, sugerimos seguir los pasos del procedimiento de limpieza manual para estar seguros de erradicar este gusano de la computadora infectada, ya que el mismo realiza una gran cantidad de modificaciones.

Nota: Si se tienen varias computadoras interconectadas, es necesario reiterar estos pasos en cada una de ellas, desconectándolas previamente de la red.

Otras herramientas de limpieza automática:

McAfee AVERT Stinger (698 Kb)

http://download.nai.com/products/mcafee-avert/stinger.exe

Symantec W32.Swen.A@mm Removal Tool (190 Kb)

http://www.symantec.com/avcenter/FixSwen.exe

F-Secure Disinfection Tool (216 Kb)

ftp://ftp.europe.f-secure.com/anti-virus/tools/swentool.com

PQREMOVE para Gibe.C, de Panda Software (1.2 Mb)

http://updates.pandasoftware.com/pq/gen/gibec/pqremove.com

Future Time Srl (NOD 32) (291 Kb)

http://www.nod32.it/cgi-bin/mapdl.pl?tool=SwenA

Utilidad CLRAV de Kaspersky Labs

http://www.vsantivirus.com/util-clrav.htm

Limpieza manual

Identificación del virus

1. Actualice sus antivirus

2. Ejecútelos en modo escaneo, revisando todos sus discos duros

3. Tome nota de los archivos infectados, pero NO los borre ni desinfecte

Descargue REPARA2.VSA, siguiendo este procedimiento:

1. Pinche con el botón DERECHO sobre el siguiente enlace y seleccione "Guardar destino como":

http://www.videosoft.net.uy/repara2.vsa

2. Cuando aparezca la ventana "Guardar como", seleccione la carpeta C:\WINDOWS o C:\WINNT o la que corresponda a su sistema, para guardar el archivo REPARA2.VSA y pulse en el botón "Guardar".

3. Desde Inicio, Ejecutar, escriba lo siguiente más Enter:

REGEDIT REPARA2.VSA

4. Responda afirmativamente la consulta "¿Está seguro que desea agregar la información de REPARA2.VSA al Registro?".

5. Desde Inicio, Ejecutar, escriba REGEDIT más Enter.

6. En el panel izquierdo del editor, pinche en el signo "+" hasta abrir la siguiente rama:

HKEY_LOCAL_MACHINE

\SOFTWARE

\Microsoft

\Windows

\CurrentVersion

\Run

7. Pinche en la carpeta "Run" y en el panel de la derecha busque y borre la entrada que haga referencia a los archivos infectados detectados antes por el antivirus (ver "Identificación del virus"):

[nombre al azar] = c:\windows\[nombre al azar].exe autorun

8. En el panel izquierdo del editor, pinche en el signo "+" hasta abrir la siguiente rama:

HKEY_LOCAL_MACHINE

\SOFTWARE

\Microsoft

\Windows

\CurrentVersion

\explorer

\[tres o cuatro letras al azar]

9. Pinche en la carpeta que tenga 3 o 4 letras al azar, y en el panel de la derecha busque las siguientes entradas:

CacheBox Outfit

Install Item

Installed

Mirc Install Folder

Unfile

ZipName

10. Si existen, borre la carpeta cuyo nombre son letras al azar (3 o 4 letras generalmente).

11. En el panel izquierdo del editor, pinche en el signo "+" hasta abrir la siguiente rama:

HKEY_CURRENT_USER

\Software

\Kazaa

\LocalContent

12. Pinche en la carpeta "LocalContent" y en el panel de la derecha busque y borre la siguiente entrada:

Dir99

13. Use "Registro", "Salir" para salir del editor y confirmar los cambios.

Antivirus

1. Ejecute nuevamente sus antivirus en modo escaneo, revisando todos sus discos duros

2. Borre los archivos detectados como infectados

3. Vuelva a ejecutar la herramienta CLNSWEN de Computer Associates

4. Reinicie su computadora

Información adicional

Habilitando la protección antivirus en KaZaa

Desde la versión 2.0, KaZaa ofrece la opción de utilizar un software antivirus incorporado, con la intención de proteger a sus usuarios de la proliferación de gusanos que utilizan este tipo de programas.

Habilitando la protección antivirus en KaZaa

http://www.vsantivirus.com/kazaa-antivirus.htm

Sobre las redes de intercambio de archivos

Si usted utiliza algún software de intercambio de archivos entre usuarios (P2P), debe ser estricto para revisar con dos o más antivirus actualizados, cualquier clase de archivo descargado desde estas redes antes de ejecutarlo o abrirlo en su sistema.

En el caso que el programa incorpore alguna protección antivirus (como KaZaa), habilitarla es una opción aconsejada, pero los riesgos de seguridad en el intercambio de archivos siempre estarán presentes, por lo que se deben tener en cuenta las mismas precauciones utilizadas con cualquier otro medio de ingreso de información a nuestra computadora (correo electrónico, descargas de programas desde sitios de Internet, etc.).

De cualquier modo, recuerde que la instalación de este tipo de programas, puede terminar ocasionando graves problemas en la estabilidad del sistema operativo.

Debido a los riesgos de seguridad que implica, se desaconseja totalmente su uso en ambientes empresariales, donde además es muy notorio e improductivo el ancho de banda consumido por el programa.

El IRC y los virus

Se recomienda precaución al recibir archivos a través de los canales de IRC. Sólo acepte archivos que usted ha pedido, pero aún así, jamás los abra o ejecute sin revisarlos antes con dos o tres antivirus actualizados.

Jamás acepte archivos SCRIPT a través del IRC. Pueden generar respuestas automáticas con intenciones maliciosas.

En el caso del mIRC, mantenga deshabilitadas en su configuración, funciones como "send" o "get" y comandos como "/run" y "/dll". Si su software soporta cambiar la configuración de "DCC" para transferencia de archivos, selecciónelo para que se le pregunte siempre o para que directamente se ignoren los pedidos de envío o recepción de éstos.

Vea también:

Los virus y el IRC (por Ignacio M. Sbampato)

http://www.vsantivirus.com/sbam-virus-irc.htm

Actualizar Internet Explorer

Actualice su Internet Explorer según se explica en el siguiente artículo:

http://www.vsantivirus.com/vulms03-032.htm

Mostrar las extensiones verdaderas de los archivos

Para poder ver las extensiones verdaderas de los archivos y además visualizar aquellos con atributos de "Oculto", proceda así:

1. Ejecute el Explorador de Windows

2. Seleccione el menú 'Ver' (Windows 95/98/NT) o el menú 'Herramientas' (Windows Me/2000/XP), y pinche en 'Opciones' u 'Opciones de carpetas'.

3. Seleccione la lengüeta 'Ver'.

4. DESMARQUE la opción "Ocultar extensiones para los tipos de archivos conocidos" o similar.

5. En Windows 95/NT, MARQUE la opción "Mostrar todos los archivos y carpetas ocultos" o similar.

En Windows 98, bajo 'Archivos ocultos', MARQUE 'Mostrar todos los archivos'.

En Windows Me/2000/XP, en 'Archivos y carpetas ocultos', MARQUE 'Mostrar todos los archivos y carpetas ocultos' y DESMARQUE 'Ocultar archivos protegidos del sistema operativo'.

6. Pinche en 'Aplicar' y en 'Aceptar'.

Limpieza de virus en Windows Me y XP

Si el sistema operativo instalado es Windows Me o Windows XP, para poder eliminar correctamente este virus de su computadora, deberá deshabilitar antes de cualquier acción, la herramienta "Restaurar sistema" como se indica en estos artículos:

Limpieza de virus en Windows Me

http://www.vsantivirus.com/faq-winme.htm

Limpieza de virus en Windows XP

http://www.vsantivirus.com/faq-winxp.htm

Actualizaciones:

21/set/03 - Ampliación de la descripción

21/set/03 - Otras herramientas: McAfee, Symantec, F-Secure

21/set/03 - Otras herramientas: Panda

22/set/03 - Otras herramientas: Nod 32

22/set/03 - Ampliación de la descripción

24/set/03 - Otras herramientas: Kaspersky Labs

(c) Video Soft - http://www.videosoft.net.uy

(c) VSAntivirus - http://www.vsantivirus.com

|

![]()

![]()

![]() Esta página es un servicio gratuito de Video Soft BBS - SUBSCRIBASE en

nuestras listas de correo.

Esta página es un servicio gratuito de Video Soft BBS - SUBSCRIBASE en

nuestras listas de correo.