| |

VSantivirus No. 1075 Año 7, Martes 17 de junio de 2003

Inyección de scripts en mensajes de error HTML

http://www.vsantivirus.com/vul-html-error.htm

Por Redacción VSAntivirus

vsantivirus@videosoft.net.uy

Internet Explorer utiliza como recursos de funcionamiento para uso interno, varios archivos HTML, que incluye en su paquete. La mayoría de estos archivos le permiten manejar mensajes de error HTTP en sitios web (llamados "mensajes de error HTTP amistosos"). Básicamente utilizan el mismo código con pequeños cambios en cada caso.

Una de las funciones principales para el uso de estos archivos, es un método para extraer la verdadera dirección HTTP de un recurso URL, cortándola en "trozos". Por ejemplo, si el web "site.com" genera un error del tipo 404 (no se encuentra una página), el siguiente URL es solicitado internamente por el IE:

res://shdoclc.dll/404_HTTP.htm#http://site.com/file.html

La función toma la parte posterior al signo # e intenta extraer el dominio de ese sitio, para incluirlo en la respuesta que será mostrada.

Justamente este procedimiento posee un error que puede ocasionar que los comandos en un script puedan ser ejecutados en la zona local (Mi PC), donde posee más privilegios para hacerlo sin restricciones. Esto habilita la ejecución arbitraria de otros comandos que afectan a los archivos locales, incluida la lectura de los mismos, y otras acciones que pueden comprometer seriamente al sistema.

Sin embargo, explotar esta falla requiere la interacción con el usuario. Para ejecutar cualquier código malicioso por este método, el mismo usuario debe hacer clic sobre una dirección o recurso URL (Uniform Resources Locator o Localizador Uniforme de Recursos), o sea un "apuntador" a la ubicación de cualquier archivo, como por ejemplo una página HTML.

Existen ejemplos de la función vulnerable y cómo utilizarla. Según comentarios incluidos en los propios recursos, se puede deducir que Microsoft al crearlos, intentó prevenir que los mismos pudieran ser usados maliciosamente de esta forma. Sin embargo, la inclusión de un simple carácter # en forma manual, puede hacer que la función ejecute un URL del tipo "javascript:" en el enlace mostrado. De ese modo, si el usuario hace clic sobre dicho enlace, puede ejecutar un script.

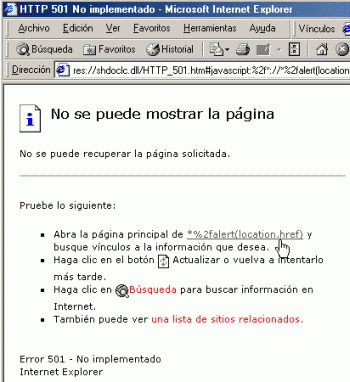

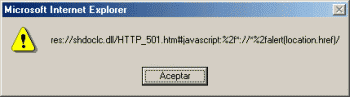

Una demostración consiste en cortar y pegar el siguiente URL en el IE y pulsar Enter:

res://shdoclc.dll/HTTP_501.htm#javascript:%2f*://*%2falert(location.href)/

Se desplegará un mensaje de error 501 (falso), y se pedirá al usuario lo siguiente:

Abra la página principal de *%2falert(location.href)

y busque vínculos a la información que desea.

Si el usuario hace clic sobre ese enlace, se mostrará una ventana de alerta, generada por el código javascript usado.

Microsoft fue notificado el 20/feb/03. La falla es reproducible en todas las versiones del Internet Explorer, incluida la IE6 Gold e IE6 SP1, bajo todas las versiones de Windows.

También es vulnerable cualquier aplicación que utilice el WebBrowser control del Internet Explorer (AOL Browser, MSN Explorer, etc.).

Se sugiere no seguir ningún enlace sospechoso en las pantallas de error al navegar algún sitio web con el IE.

Referencias:

Script Injection to Custom HTTP Errors in Local Zone

http://security.greymagic.com/adv/gm014-ie/

Créditos: GreyMagic Software <security@greymagic.com>

(c) Video Soft - http://www.videosoft.net.uy

(c) VSAntivirus - http://www.vsantivirus.com

|

![]()

![]()

![]() Esta página es un servicio gratuito de Video Soft BBS - SUBSCRIBASE en

nuestras listas de correo.

Esta página es un servicio gratuito de Video Soft BBS - SUBSCRIBASE en

nuestras listas de correo.