| |

VSantivirus No. 1692 Año 9, miércoles 23 de febrero de 2005

XSS en sistemas de correo Web con adjuntos malformados

http://www.vsantivirus.com/vul-xss-webmail-220205.htm

Por Redacción VSAntivirus

vsantivirus@videosoft.net.uy

Se ha hecho público en diferentes foros, un exploit que afecta a múltiples sistemas de correo vía web y sitios de Internet, los cuáles son vulnerables a ataques de Cross-Site-Scripting a través de un archivo adjunto mal formado.

Una vulnerabilidad Cross-Site-Scripting (XSS), permite eludir las restricciones para ejecutar scripts (archivos de comandos), en ventanas pertenecientes a diferentes dominios (cross-site scripting). Esto es válido para cualquier sitio web o para un archivo local.

La prueba de concepto más elemental publicada, consiste en un archivo de texto con un contenido como el siguiente:

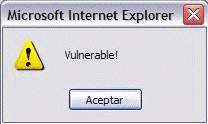

<script language="JavaScript">

alert('Vulnerable!');

</script>

Si dicho archivo de texto (por ejemplo FOTO.TXT), es renombrado con una extensión correspondientes a un archivo de imágenes, como .JPG (FOTO.JPG), y luego enviado como adjunto al correo electrónico de una víctima predeterminada, en muchos sistemas de correo vía web, cuando el JPG sea descargado, se ejecutará el script (Javascript, VBScript, etc.)

Note que esta vulnerabilidad no se produce al visualizar el adjunto (de hecho no es un JPG, por lo tanto el navegador no lo muestra), sino cuando el usuario selecciona descargar los datos adjuntos.

En el ejemplo anterior, se muestra una ventana de alerta con el texto "Vulnerable!".

Es fácil deducir que si el adjunto consistiera

en un script malicioso, podrían llegar a causarse grandes daños en el sistema, sin dejar de lado que esta es una nueva puerta de entrada que queda abierta a

futuras amenazas en la forma de gusanos, virus o troyanos.

Aunque según los reportes, Hotmail era vulnerable al publicarse el exploit (mediados de febrero de 2005), actualmente no hemos podido reproducir el fallo cuando se descarga el adjunto desde allí.

Otros sistemas probados si son vulnerables (entre ellos sitios que utilicen SquirrelMail y otros programas similares como correo web)

La ejecución del script se produce en Windows XP SP2 con todos los parches y actualizaciones, así como en versiones anteriores.

El hecho de que el usuario deba seleccionar y descargar específicamente un archivo adjunto para que la vulnerabilidad pueda ser explotada, además de requerirse cierto grado de interacción, disminuye el riesgo de la misma.

Solución:

No descargar adjuntos no solicitados, al leer los mensajes desde las páginas de los servicios de correo web.

Créditos:

ZaBoo

Jerome ATHIAS

Referencias:

Cross Site Scripting exploitation via malformed files

http://www.securityfocus.com/archive/1/391200

Curiosidad en Hotmail...

http://cyruxnet.org/foro/viewtopic.php?t=559

(c) Video Soft - http://www.videosoft.net.uy

(c) VSAntivirus - http://www.vsantivirus.com

|

![]()

![]()

![]() Esta página es un servicio gratuito de Video Soft BBS - SUBSCRIBASE en

nuestras listas de correo.

Esta página es un servicio gratuito de Video Soft BBS - SUBSCRIBASE en

nuestras listas de correo.![]()