| |

VSantivirus No. 1683 Año 9, lunes 14 de febrero de 2005

Usar Internet de forma segura siendo Administrador

http://www.vsantivirus.com/jsl-dropmyrights.htm

Por Juan Salvador Llopis (*)

Juansa@gmail.com

Navegar y recibir correo de forma más segura siendo Administrador

Uno de los consejos más oídos y leídos para un usuario es: no trabajar como administrador del sistema, sino como un usuario. ¿Por qué? La implicación de una cuenta de administrador comporta un nivel de privilegios excesivamente alto en demasiadas ocasiones.

Si ya sé, muchos dirán que como usuario existen problemas, sobre todo en la instalación y ejecución de programas, pero nada nos impide tener una cuenta de administrador y otra de usuario, la primera nos servirá para todas las tareas e instalar los programas, la segunda para trabajar, o sea ejecutarlas con unos niveles de privilegios bajos. Ello impedirá que cuando se ejecuten, incluidos virus, programas maliciosos, etc., tengan acceso ilimitado a recursos críticos, como las carpetas o registro del sistema, impidiendo que los dañen o modifiquen.

Trabajando como usuario y en contadas ocasiones puede que necesitemos utilizar la cuenta que tenemos de administrador, lejos de tener que cerrar la sesión de usuario y abrir la de administrador, Windows nos proporciona la utilidad de "RunAs" o "Ejecutar

como...", a la que se accede pulsando con el botón derecho del ratón sobre el ejecutable, o incluso creando un acceso directo al ejecutable y configurándolo para ejecutarse como...

(Acceso directo, Propiedades avanzadas, Ejecutar con credenciales diferentes).

Bien, pero la verdad con la que se encuentran muchos usuarios es a la inversa: necesitan trabajar como administradores, por ejemplo los desarrolladores, y teniendo en cuenta que la mayor parte de las amenazas provienen de Internet, sea navegando o por correo electrónico, lo que se necesita es ejecutar esos programas con privilegios bajos, es decir, como usuario y no como administrador.

Bueno, pues sepamos que se puede hacer, gracias a Michael Howard y su DropMyRights:

http://msdn.microsoft.com/library/en-us/dncode/html/secure11152004.asp

al que podemos añadir un ad-on de Aaron Margosis: http://weblogs.asp.net/aaron_margosis/, PrivBar, que agrega una barra a Internet Explorer, la cual nos indica con qué usuario estamos ejecutando el proceso.

Como su autor indica, DropMyRights es una pequeña aplicación que ayuda a los usuarios que trabajan como administradores a ejecutar aplicaciones de una forma más segura, siendo simples usuarios. En este caso podemos ejecutar Internet Explorer o Outlook mediante DropMyRights, lo que hará que los privilegios sean de simple usuario.

Su uso es sencillo, bajamos la aplicación y se extrae a una carpeta. Para utilizarlo con la aplicación tan sólo hemos de crear un acceso directo, en el cual introduciremos la ruta del ejecutable DropMyRights.exe y la ruta de la aplicación:

"C:\DropMyRights\DropMyRights.exe"

"C:\Archivos de programa\Internet

Explorer\IEXPLORE.EXE"

Cuando hagamos clic en el acceso directo estaremos utilizando Internet Explorer con privilegios de usuario y no de administrador.

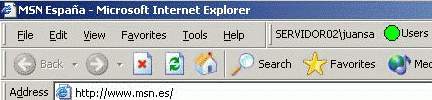

El complemento PrivBar de Aaron Margosis instala una barra en el propio Internet Explorer que nos mostrará en todo momento con qué privilegios estamos ejecutando la aplicación.

Para usarla necesitamos bajarla e instalarla manualmente:

Descargamos el zip (http://weblogs.asp.net/aaron_margosis/)

Extraemos PrivBar.dll a una carpeta con acceso a todos los usuarios.

Abrimos una ventana cmd y registramos la dll:

regsvr32 [path]\PrivBar.dll

Donde [path] es la ruta donde se encuentra PrivBar.dll

Recibiremos un aviso que debe indicar que se ha registrado correctamente.

Extraemos PrivBarReg.reg del zip y lo importamos al registro.

Hay que vigilar la configuración del IE, Herramientas, Opciones de Internet, Opciones avanzadas, en "Examinar", debe estar marcada la opción "Habilitar extensiones de explorador de terceros (requiere reinicio)".

Luego desde el Internet Explorer, Ver, Barras de herramientas, nos aparecerá "PrivBar", desbloqueando las barras la podremos colocar donde deseemos.

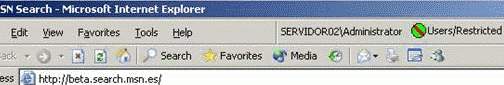

Aquí nos muestra como estamos navegando como administradores:

Si pulsamos sobre el botón rojo, nos presenta información

ampliada.

Ahora, pulsemos en el acceso directo creado y que ejecuta DropMyRights.exe

Podemos observar que nos indica que ahora somos usuarios y no administradores. Por supuesto pulsando en el botón verde obtendremos información ampliada y distinta en el caso anterior:

¿Poner un shell al DropMyRights?

Según aparece en el blog de Michael Howard:

http://blogs.msdn.com/michael_howard/archive/2004/12/23/331606.aspx

Podríamos llegar más lejos, y así, bajándonos HShellExtPack v0.3.0.zip o HShellExtPack_StdAlone v0.3.0.zip

(http://www1.freeweb.hu/hofi/Programming/Vcl/VclComponents.php#1),

tendríamos un pequeño shell añadido al menú contextual, la versión StdAlone no necesita de ciertas librerías.

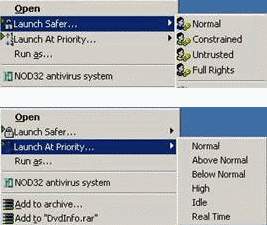

En este menú nos encontramos con:

- Menú "Launch Safer..."

Esta función está inspirada en la propia herramienta DropMyRights de Michael Howard. Si se utiliza Windows como administrador (no demasiado recomendable) se pueden lanzar programas vía HshellExtPack con privilegios bajos.

A dicho menú se le añaden los siguientes ítems:

1. Normal: ejecutar la aplicación como "usuario normal"

2. Constrained: ejecutar la aplicación como "usuario restringido"

3. Untrusted: ejecutar la aplicación como "usuario no

confiable o sin privilegios". Aquí puede ocurrir que algunas aplicaciones fallen.

- Menú "Launch At Priority..."

Se puede elegir la prioridad de ejecución del programa: Normal, Above normal (encima de normal), Bellow normal (por debajo de normal), High (alto), Idle (en tiempo inactivo) y Real time (tiempo real).

Esto funciona seleccionando un único archivo (el menú contextual no contendrá ningún ítem de HshellExtPack si se seleccionan múltiples archivos)

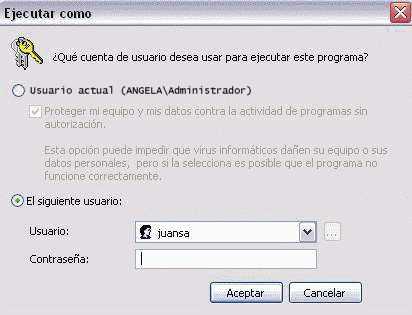

Además podemos ver que aparece "Run As" (Ejecutar como), que nos permite la ejecución de una aplicación como un usuario concreto. Luego os muestro un ejemplo.

Instalación:

Si estamos usando una versión previa primero hemos de desregistrarla (regsvr32 con el parámetro /U).

Copiamos HShellExtPack.dll y Launcher.exe en un directorio (que será el [path]) y la registramos:

regsvr32 [path]\HshellExtPack.dll

No hay ayuda disponible.

Ejemplo

El ejemplo prometido. Escenario:

- He iniciado sesión como administrador.

- Creo un acceso directo de IE utilizando DropMyRights.

- Si ejecuto IE, PrivBar (Aaron Margosis) me muestra lo siguiente:

Se ve que estoy navegando como administrador, punto rojo. Abramos ahora el acceso creado con DropMyRights:

Bueno, ahora, aún siendo administrador, estoy navegando con privilegios básicos de usuario, punto verde.

Pero veamos ahora qué pasa si utilizamos el menú contextual sobre un icono de acceso directo a IE normal (sin DropMyRights) y seleccionamos

"Ejecutar como":

Primero se nos presentará el cuadro para elegir usuario, y así lo hago, pongo mi usuario "juansa".

Pulso OK, y se abrirá el IE, ¿qué dice PrivBar?

Está claro ¿no?. El usuario que está utilizando el proceso ya no es el administrador con privilegios bajos, en este caso es el usuario "juansa", aunque la sesión abierta continua siendo del administrador.

Michael Howard ha escrito una segunda parte de su artículo, que está en el siguiente enlace:

http://msdn.microsoft.com/library/en-us/dncode/html/secure01182005.asp

Allí nos habla de un procedimiento bastante interesante y nos adjunta otra herramienta, SetSafer, incluyendo un link de descarga SetSafer.msi.

NOTAS

El shell añadido funciona sobre programas y aplicaciones ejecutables, es decir, no nos funcionará por ejemplo con los links, ya que son archivos .LNK.

Una prueba simple es hacerlo directamente sobre "C:\Archivos de programa\Internet Explorer\IEXPLORE.EXE", clic derecho sobre el .EXE y elegir lanzarlo como el usuario que queramos. Se abrirá IE bajo esos privilegios. Si añadimos el ad-on de Aaron podremos verlo.

Para poder ejecutarlo con otros tipos de archivo no ejecutables, hemos de añadir el path al launcher.exe en la sección de PATH de las variables de entorno (clic derecho MI PC, Propiedades, Opciones avanzadas, Variables de entorno).

Con XP SP2 sólo he encontrado leves diferencias, por ejemplo creando "Users" limitados y "Power Users", el Ad-on muestra los diferentes tipos de usuarios en el IE.

O, que por defecto no es necesario activar las extensiones de terceros para el propio IE y la barra PrivBar aparece nada más registrar la dll.

Segunda parte:

http://www.harper.no/valery/PermaLink,guid,79c17dba-9f6c-480e-a236-e11f671ca4bc.aspx

http://sourceforge.net/projects/runasadmin

Basado en la idea de MakeMeAdmin y DropMyRights, Valery Pryamikov

(http://www.harper.no/valery), ha diseñado otra herramienta que se añade a la bandeja de sistema (systray) y nos da varias opciones, entre ellas, que está en español y catalán (un poco del sur pero vaya, lo mejor que se pudo), la ha llamado "RunAsAdmin Explorer Shim"

http://sourceforge.net/projects/runasadmin/

Veamos qué nos dice Valery, cómo la podemos instalar, y sobre todo cómo utilizarla.

El archivo binario se llama Explorer.exe, que podemos copiar y ejecutar en una carpeta distinta a Windows, por ejemplo: \Windows\Shim\Explorer.exe.

Para su ejecución hemos de ser administradores de la máquina.

Lo ejecutaremos con una ventana de símbolo del sistema (CMD) desde el directorio donde lo hemos copiado o directamente con ejecutar "[path]\Explorer.exe /i" (donde [path] es la ruta al directorio). Para desinstalarlo el parámetro sería /r.

Cerramos sesión y la volvemos a iniciar. Lo normal es que se nos pregunte en ese reinicio cómo queremos que se ejecute el shell por defecto: Unrestricted (sin restricciones) o Normal. Marcamos la opción deseada y pulsamos OK.

(Yo diría que es más cómodo tener el shell sin restricciones y ejecutar después las aplicaciones con los privilegios que seleccionemos, ya que como usuario normal podemos encontrarnos con que hay muchas acciones que no nos permitirá y que deberemos utilizar el Shim para realizarlas una a una).

En ese momento se nos muestra un icono en el Systray. Al pasar el puntero del ratón nos indica de qué manera se está ejecutando:

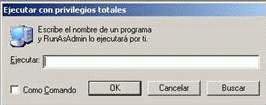

Con clic derecho sobre el icono nos mostrará el menú contextual, mientras que haciendo clic directamente, nos solicita que seleccionemos qué privilegios queremos utilizar y nos mostrará la ventana de ejecución.

Aquí nos aparece el menú (Run as, Options, About, Close, Exit), por defecto en inglés aunque podemos cambiarlo desde Options, Ejecutar como, al que accedemos directamente si hacemos clic sobre el icono, las opciones, Acerca de Shim, cerrar el menú y salir de la aplicación.

Desde opciones cambiamos el idioma, en este caso selecciono español, y pulso OK.

Desde ahora por defecto tendremos el español.

El resto de opciones nos muestra la posibilidad de cambiar los privilegios por defecto del shell de Windows y si el inicio es interactivo.

Para ejecutar un programa o aplicación podemos pulsar directamente sobre el icono, seleccionar los privilegios y se nos mostrará la ventana de ejecución, o mediante el menú contextual, ejecutar como, seleccionar los privilegios. La única diferencia en la ventana de ejecución es su título, donde podemos ver que indica con que privilegios se va a ejecutar la aplicación (Ejecutar con privilegios totales, Ejecutar como usuario normal, Ejecutar como usuario restringido, Ejecutar sin privilegios).

Escribimos la ruta del ejecutable o utilizamos el botón buscar para localizarlo, pulsamos OK y se ejecutará.

Cómo podemos saber que funciona? Bueno, pues si leímos la primera parte de DropMyRights y tenemos instalado PrivBar, podemos ejecutar IE con los distintos privilegios, así PrivBar nos mostrará los privilegios, punto rojo administrador, punto verde usuario normal y punto verde cruzado los restantes.

Y eso es todo amigos.

Os recomiendo visitar http://sourceforge.net/projects/runasadmin

donde se publican las versiones de Explorer Shim.

NOTAS: La aplicación en estos momentos depende de cierta librería (dll) que ha de estar instalada en el sistema (system32), si no es así, debéis buscarla y colocarla en el mismo directorio del Explorer Shim.

Valery estaba trabajando en una versión beta de Shim, en la que la instalación sea completa.

(*) Publicado en VSAntivirus con la autorización del autor, Juan Salvador Llopis, MS MVP Windows Server Networking,

Juansa@gmail.com

Publicación original:

Navegar y recibir correo de forma más segura siendo Administrador

http://www.multingles.net/docs/juansa/dropmyrights.htm

Última actualización: 8/feb/2005

(c) Video Soft - http://www.videosoft.net.uy

(c) VSAntivirus - http://www.vsantivirus.com

|

![]()

![]()

![]() Esta página es un servicio gratuito de Video Soft BBS - SUBSCRIBASE en

nuestras listas de correo.

Esta página es un servicio gratuito de Video Soft BBS - SUBSCRIBASE en

nuestras listas de correo.![]()