| |

VSantivirus No. 1796 Año 9, martes 7 de junio de 2005

Scam: Timo a clientes de Banesto (España)

http://www.vsantivirus.com/scam-banesto-060605.htm

Asunto correo: [destinatario], El servicio de la seguridad de Banco Banesto!

Blanco del Scam: Usuarios de Banesto

Formato: Correo electrónico en HTML

Remitente: Support Banca Banecto! <trey @ support.banesta.es> (falso)

Acción: Robo de información

Fecha: 06/jun/05

Origen: España

El 6 de junio de 2005, recibimos varios ejemplos de un nuevo "scam" en forma de correo no solicitado, creado con la intención de estafar a clientes del servicio de banca electrónica de Banesto, el Banco Español de Crédito.

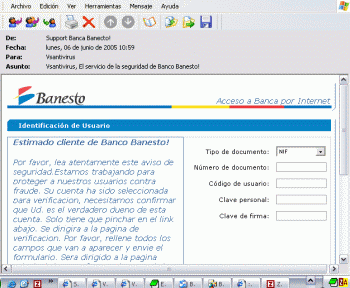

Por medio del envío masivo de mensajes, y utilizando PHISHING, la técnica que permite obtener información confidencial mediante la suplantación de una persona o institución legítima, se pretende que la víctima ingrese los datos relacionados con su cuenta bancaria, en un formulario que supuestamente es enviado al banco. Para ello, se "amenaza" al usuario con la perdida de la cuenta en el caso de que no responda de inmediato, poniendo como argumento una supuesta comprobación de la seguridad.

El texto del mensaje es el siguiente:

De: Support Banca Banecto! <trey@support.banesta.es>

Para: [destinatario]

Asunto: [destinatario] El servicio de la seguridad de Banco Banesto!

Texto del mensaje:

Identificación de Usuario

Estimado cliente de Banco Banesto!

Por favor, lea atentamente este aviso de seguridad.Estamos trabajando para proteger a nuestros usuarios contra fraude. Su cuenta ha sido seleccionada para verificacion, necesitamos confirmar que Ud. es el verdadero dueno de esta cuenta. Solo tiene que pinchar en el link abajo. Se dirigira a la pagina de verificacion. Por favor, rellene todos los campos que van a aparecer y envie el formulario. Sera dirigido a la pagina principal de umcpfs.com despues de la verificacion. Por favor tenga en cuenta que si no confirma sus datos en 24 horas, nos veremos obligados a bloquear su cuenta para su proteccion.

Gracias.

En el mismo mensaje se pide ingresar los datos de "Tipo de documento" (NIF, CIF, DNI, Pasaporte, Tarjeta de residencia o Documento no español), "Número de documento", "Código de usuario", "Clave personal" y "Clave de firma".

Si el usuario ingresa esta información, los datos son enviados a un servidor que nada tiene que ver con el banco (www .q4-group .com). Allí, un script en un PHP envía esta información al atacante, al mismo tiempo que el usuario es redirigido a la página verdadera de la institución.

En este caso no se utiliza un sitio falso, ya que el formulario puede ser llenado desde el mismo mensaje. Ello no ocurre si el usuario tiene activada (en el caso del Outlook Express), la opción para que todos los mensajes sean leídos como texto sin formato.

Esta es una buena razón para recomendar tildar la casilla "Leer todos los mensajes como texto sin formato" en Herramientas, Opciones, Leer. Esta opción existe desde la versión 6 SP1 del OE.

El scam no utiliza ninguna vulnerabilidad. El mensaje, en formato HTML, simplemente descarga elementos reales del sitio original del banco (logo, etc.), mientras un formulario incluido envía los datos ingresados a un script ubicado en una página controlada por el atacante.

Para tener en cuenta:

1. NUNCA haga clic en forma directa sobre NINGUN enlace en mensajes no solicitados. Mucho menos ingrese información de ningún tipo en formularios presentados en el mismo mensaje.

Si considera realmente necesario acceder a un sitio aludido en el mensaje, utilice enlaces conocidos (la página principal de dicho sitio, por ejemplo), o en último caso utilice cortar y pegar para "cortar" el enlace del texto y "pegarlo" en la barra de direcciones del navegador.

2. Desconfíe siempre de un mensaje como el indicado. Cerciórese antes en los sitios principales, aún cuando el mensaje parezca "real". Toda vez que se requiera el ingreso de información confidencial, no lo haga sin estar absolutamente seguro.

3. Preste atención al hecho de que cualquier compañía responsable, le llevará a un servidor seguro para que ingrese allí sus datos, cuando estos involucran su privacidad. Una forma de corroborar esto, es observar si la dirección comienza con https: en lugar de solo http: (note la "s" al final). Un sitio con una URL https: es un sitio seguro. Pero recuerde que eso solo significa que las transferencias entre su computadora y el sitio serán encriptadas y protegidas, de ningún modo le asegura que el sitio es real.

Note que el servidor seguro, no necesariamente es al que usted ingresa cuando entra a un sitio como el de un banco. Pero si debe serlo en el momento en que ese sitio lo lleve a algún formulario para ingresar datos confidenciales.

Compruebe SIEMPRE, si al colocar el puntero del ratón sobre cualquier dirección indicada en un mensaje (sin hacer clic), el Outlook Express le muestra abajo la misma dirección.

4. Una vez en un sitio seguro, otro indicador es la presencia de un pequeño candado amarillo en el rincón inferior a su derecha. Un doble clic sobre el mismo debe mostrarle la información del certificado de Autoridad, la que debe coincidir con el nombre de la compañía en la que usted está a punto de ingresar sus datos, además de estar vigente y ser válido.

5. Si aún cumpliéndose las dos condiciones mencionadas, duda de la veracidad del formulario, no ingrese ninguna información, y consulte de inmediato con la institución de referencia, bien vía correo electrónico (si es una dirección que siempre usó), o mejor aún en forma telefónica.

De todos modos, recuerde que prácticamente es una norma general, que NINGUNA institución responsable le enviará un correo electrónico solicitándole el ingreso de alguna clase de datos, que usted no haya concertado previamente.

Relacionados:

Intento de estafa a clientes de Banesto

http://www.vsantivirus.com/scam-banesto.htm

Más información sobre SCAM:

http://www.vsantivirus.com/hoaxes.htm

Glosario:

SCAM - Engaño con intención de estafa o fraude, que mezcla el correo no solicitado (SPAM) con un HOAX (bulo o broma).

PHISHING - Técnica utilizada para obtener información confidencial mediante engaños (generalmente por medio de un "scam", mensaje electrónico fraudulento, o falsificación de página web).

(c) Video Soft - http://www.videosoft.net.uy

(c) VSAntivirus - http://www.vsantivirus.com

|

![]()

![]()

![]() Esta página es un servicio gratuito de Video Soft BBS - SUBSCRIBASE en

nuestras listas de correo.

Esta página es un servicio gratuito de Video Soft BBS - SUBSCRIBASE en

nuestras listas de correo.![]()