VSantivirus No. 2167 Año 10, sábado 17 de junio de 2006

VB.NEY. Destructivo gusano con mensajes en español

http://www.vsantivirus.com/vb-ney.htm

Nombre: VB.NEY

Nombre NOD32: Win32/VB.NEY

Tipo: Gusano de Internet

Alias: VB.NEY, Generic.Malware.SP.680E7C35, Generic.Malware.SP.F72A52CA, IM-Worm.Win32.VB.ab, W32.Jesse, W32.SillyIM, W32/Backdoor.KXO, W32/BlackAngel.B.worm, W32/Melo.E!worm.im, W32/Melo-E, W32/VB.ab, W32/VBWorm.MT, Win32.HLLW.Ami, Win32/Axel.2sj!Trojan, Win32/VB.NEY, Worm.VB.ab, Worm.VB.WCB, Worm/VB.AB.6, Worm/VB.UK

Fecha: 8/mar/06

Actualizado: 28/may/06

Actualizado: 16/jun/06

Plataforma: Windows 32-bit

Tamaño: 73,728 bytes; 385,024 bytes

Gusano que se propaga vía MSN Messenger, enviando un mensaje con un enlace para su descarga.

Cuando se ejecuta, puede borrar archivos del equipo infectado, modificar el registro de Windows para reducir la seguridad del sistema, además de finalizar los procesos en ejecución de numerosos programas antivirus y cortafuegos.

También intenta borrar claves críticas del registro que pueden evitar que Windows se reinicie.

Mientras se ejecuta, el gusano busca específicamente cerrar ciertas ventanas del sistema que están en español, como por ejemplo aquellas que tengan los siguientes nombres:

Administrador de tareas de Windows

Editor del Registro

Panel de control

Restaurar sistema

Utilidad de configuración del sistema

También cierra las ventanas del MSN Instant Messenger, evitando que el usuario infectado pueda acceder al programa. Al mismo tiempo, envía los siguientes mensajes a la lista de contactos del mismo:

jaja look a that video [enlace]

mira este video [enlace] jaja

El enlace (www .ideastelcel .??? .??), apunta al siguiente archivo:

http: // ????? .webcindario .com/videosexy.zip

NOTA: En la versión de este gusano detectada el 16/06/06, el enlace apuntaba a la siguiente dirección (ya desactivada):

http: // galeon.com /videosdiverti2/fantasma.zip

NOTA: NOD32 detectó desde el primer momento esta segunda versión del gusano como "variante de Win32/VB.NEY"

Cuando el usuario abre dicho ZIP, encuentra dentro el siguiente archivo, con un icono que simula el de un video, y una doble extensión para evitar ser descubierto:

videosexy.avi.exe

NOTA: En la versión de este gusano detectada el 16/06/06, el nombre del archivo es el siguiente:

fantasma.avi.exe

Al hacer clic sobre este falso AVI, se ejecuta el gusano, infectando al usuario.

Cuando ello ocurre, se crea el siguiente archivo:

c:\windows\system32\drivers\etc\jesse.exe

NOTA: En la versión de este gusano detectada el 16/06/06, el archivo creado es el siguiente:

c:\windows\cursors\wam.exe

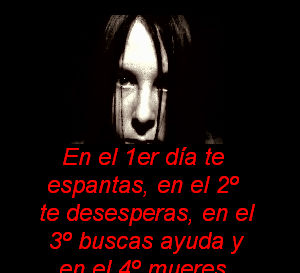

En esta última versión, también es mostrada la siguiente imagen con el texto

"En el 1er día te espantas, en el 2 te desesperas, en el 3 buscas ayuda y en el 4

mueres.":

El gusano puede crear además los siguientes archivos:

a:\autor.txt

c:\autor.txt

c:\windows\system32\antlist.bat

c:\windows\system32\win_nt.bat

c:\windows\system32\systemwork.bat

NOTA: En la versión de este gusano detectada el 16/06/06, crea los siguientes archivos:

a:\autor.txt

c:\autor.txt

c:\windows\system32\lstx.bat

c:\windows\system32\systemwork.bat

c:\windows\system32\win_nt.bat

Todos los caminos y nombres están indicados directamente en el código del gusano.

Busca archivos en el raíz de todas las unidades de disco A y C, y por cada archivo encontrado, crea una copia de si mismo agregándole el .EXE al nombre original.

Por ejemplo, si detecta estos archivos:

AUTOEXEC.BAT

CONFIG.SYS

Se copia él mismo con los siguientes nombres:

AUTOEXEC.BAT.exe

CONFIG.SYS.exe

Y luego borra los archivos originales (en el ejemplo AUTOEXEC.BAT y CONFIG.SYS).

Modifica las siguientes entradas del registro, para deshabilitar el Administrador de tareas y autoejecutarse en cada reinicio de Windows, respectivamente:

HKCU\Software\Microsoft\Windows

\CurrentVersion\Policies\System

DisableTaskMgr = "1"

HKCU\Software\Microsoft\Windows\CurrentVersion\Run

a = "c:\windows\system32\drivers\etc\jesse.exe"

También crea las siguientes entradas para su propio uso:

HKCU\Software\VB and VBA Program Settings\day\number

nday = "[día del mes]"

HKCU\Software\VB and VBA Program Settings\ok\jessy

virus = "infectado"

NOTA: En la versión de este gusano detectada el 16/06/06, crea las siguientes entradas:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run

axel = "C:\Windows\Cursors\wam.exe"

HKCU\Software\VB and VBA Program Settings\ok\ami

virus = "infectado"

Intenta finalizar los procesos de la siguiente lista que pudieran estar activos (pertenecen a antivirus, cortafuegos, etc.):

_avpcc

ackwin32

ad-aware

admintool

advxdwin

agenta

agentsvr

alertsvc

alogserv

amon9x

antitroj

anti-trojan

antivirus

apimonitor

aplica32

apvxdwin

ashdisp

ashquick

atguard

atro55en

atupdater

atwatch

autodown

autotrace

avconsol

avengine

avgcc32

avgctrl

avgserv

avgserv9

avguard

avkpop

avkserv

avkservice

avkwctl

avkwctl9

avsched32

avsynmgr

avwinnt

avxgui

avxlive

avxmonitor9x

avxmonitornt

avxquar

bd_professional

bidserver

blackd

blackice

bootscan

bootwarn

ccevtmgr

cfgintpr

cfgwiz

cfiadmin

cfiaudit

cfinet

cfinet32

claw95

claw95cf

cleaner

cleaner3

cleanpc

cmgrdian

cmon016

connectionmonitor

cpfnt206

cwnb181

cwntdwmo

defscangui

defwatch

deputy

dpatrol

drweb32

drwebscd

ecengine

efpeadm

escanh95

escanhnt

escanv95

espwatch

etrustcipe

exantivirus-cnet

expert

f-agnt95

fameh32

findviru

firewall

flowprotector

fnrb32

f-prot

f-prot95

fp-win

fsav32

fsav530stbyb

fsavstrt

fsgk32

fsma32

fsmb32

f-stopw

gbmenu

gbpoll

generics

gladiator

guarddog

guarder

hackereliminator

hacktracersetup

iamapp

iamserv

iamstats

ibmasn

ibmavsp

icload95

icloadnt

icsupp95

icsuppnt

iomon98

iparmor

isrv95

jammer

kavlite40eng

mcvsshld

mfw2en

mgavrtcl

mgavrte

mghtml

mgutil

minilog

monitor

moolive

mpftray

mssmmc32

mwatch

n32scanw

navapsvc

navapw32

navlu32

navstub

navw32

navwnt

neowatchlog

neowatchtray

netarmor

netinfo

netmon

netscanpro

netspyhunter-1.2

netutils

nisserv

normist

npfmessenger

npssvc

nsched32

ntrtscan

ntxconfig

nvarch16

nwservice

nwtool16

ostronet

outpost

padmin

panixk

pavfires

pavproxy

pavsrv51

pccclient

pccguide

pcciomon

pccntmon

pccpfw

pccwin97

pccwin98

pcfwallicon

pcscan

periscope

persfw

pfwadmin

pingscan

platin

pop3trap

poproxy

portdetective

portmonitor

ppvstop

prazna

procman

programauditor

proport

protectx

pview95

qconsole

qserver

qttask

rapapp

rav7win

rav8win32eng

ravmon

ravwin8

realmon

rmvtrjan

rrguard

rshell

rtvscn95

rulaunch

safeweb

sbserv

scan32

scanpm

scrscan

sgssfw32

sphinx

ss3edit

supftrl

supporter5

sweep95

swnetsup

symproxysvc

taskalert

taumon

tauscan

tbscan

tds2-nt

thguard

titanin

titaninxp

trjscan

trojan

trojanhunter

trojantrap3

tuconf

tweak-xp

umxagent

umxldra

v530wtbyb

vbcmserv

vbcons

vbwin9x

vbwinntw

vettray

vir-help

vnlan300

vpfw30s

vptr ay

vptray

vscan40

vsched

vsecomr

vshwin32

vsmain

vsstat

watchdog

watcher

webscanx

webtrap

wfindv32

wgfe95

wimmun32

wingate

winrecon

winroute

wradmin

wrctrl

wsbgate

xcommsvr

xpf202en

zatutor

zauinst

zonalm2601

El gusano puede mostrar los siguientes mensajes en español (con errores ortográficos):

No se pueden abrir archivos debido a la falta de un

componente

PROMOCION TELCEL

Tu mensage se ha enviado, el mensage llegara dentro de los

proximos 10 minutos, puedes distribuir esta promocion

enviando este software de promocion por e-mail a tus

contactos.

Protection

Virus removido satisfactoriamente

Al mismo tiempo, se envía a otros usuarios de MSN Messenger en mensajes como los ya descriptos.

El gusano también intenta borrar subclaves que cuelgan de las siguientes entradas del registro (alguna de ellas en realidad no existe en el sistema):

HKEY_CURRENT_USER\Hardware

HKEY_CURRENT_USER\Software\Microsoft

HKEY_LOCAL_MACHINE\HARDWARE

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft

También intentará reiniciar la computadora mediante el comando SHUTDOWN, sin advertir al usuario.

El siguiente texto se encuentra dentro del código del gusano:

Virus - Escrito por darckangel1986 @ hotmail .com

NOTA: En la versión de este gusano detectada el 16/06/06, los siguientes textos pueden ser encontrados:

Ami - Escrito por angelhack1986 @ hotmail .com

angelhack1986 @ hotmail .com Mexico DF Ami. R. D.

El gusano no funciona en sistemas que no tengan la siguiente librería (Visual Basic Virtual Machine) instalada:

MSVBVM60.DLL

Reparación manual

IMPORTANTE: Note que estas instrucciones de limpieza se dan únicamente como una guía de referencia, ya que dependerá del daño causado por el gusano desde el momento de ocurrida la infección, hasta el momento de su detección, que el sistema pueda reiniciarse correctamente.

Antivirus

Actualice sus antivirus con las últimas definiciones, luego siga estos pasos:

1. Reinicie Windows en modo a prueba de fallos, como se indica en este artículo:

Cómo iniciar su computadora en Modo a prueba de fallos.

http://www.vsantivirus.com/faq-modo-fallo.htm

2. Ejecute sus antivirus en modo escaneo, revisando todos sus discos duros.

3. IMPORTANTE: Tome nota del nombre de todos los archivos detectados como infectados.

4. Borre todos los archivos detectados como infectados.

Borrar manualmente archivos agregados por el virus

Desde el Explorador de Windows, localice y borre los archivos detectados en el punto 3 del ítem "Antivirus".

Haga clic con el botón derecho sobre el icono de la "Papelera de reciclaje" en el escritorio, y seleccione "Vaciar la papelera de reciclaje".

Editar el registro

Nota: algunas de las ramas en el registro aquí mencionadas, pueden no estar presentes ya que ello depende de que versión de Windows se tenga instalada.

1. Ejecute el editor de registro: Inicio, ejecutar, escriba REGEDIT y pulse ENTER

2. En el panel izquierdo del editor, haga clic en el signo "+" hasta abrir la siguiente rama:

HKEY_CURRENT_USER

\Software

\VB and VBA Program Settings

\day

3. Haga clic en la carpeta "day" y bórrela.

4. En el panel izquierdo del editor, haga clic en el signo "+" hasta abrir la siguiente rama:

HKEY_CURRENT_USER

\Software

\VB and VBA Program Settings

\ok

5. Haga clic en la carpeta "ok" y bórrela.

6. En el panel izquierdo del editor, haga clic en el signo "+" hasta abrir la siguiente rama:

HKEY_CURRENT_USER

\Software

\Microsoft

\Windows

\CurrentVersion

\Run

7. Haga clic en la carpeta "Run" y en el panel de la derecha, bajo la columna "Datos", busque y borre toda entrada que haga referencia a los archivos detectados en el punto 3 del ítem "Antivirus".

8. En el panel izquierdo del editor, haga clic en el signo "+" hasta abrir la siguiente rama:

HKEY_CURRENT_USER

\Software

\Microsoft

\Windows

\CurrentVersion

\Policies

\System

9. Haga clic en la carpeta "System" y en el panel de la derecha, busque y borre la siguiente entrada:

"DisableTaskMgr" = "1"

10. Cierre el editor del registro.

11. Reinicie su computadora (Inicio, Apagar el sistema, Reiniciar).

Borrar archivos temporales

1. Cierre todas las ventanas y todos los programas abiertos.

2. Desde Inicio, Ejecutar, escriba %TEMP% y pulse Enter.

Nota: debe escribir también los signos "%" antes y después de "temp".

3. Cuando se abra la ventana del Explorador de Windows, pulse CTRL+E (o seleccione desde el menú "Edición", la opción "Seleccionar todo").

4. Pulse la tecla SUPR y confirme el borrado de todo, incluyendo los ejecutables.

5. haga clic con el botón derecho sobre el icono de la "Papelera de reciclaje" en el escritorio, y seleccione "Vaciar la papelera de reciclaje".

NOTA: Si se recibe un mensaje de que no se puede borrar todo, reinicie Windows en modo a prueba de fallos, como se indica en el siguiente artículo, y repita todos los pasos anteriores:

Cómo iniciar su computadora en Modo a prueba de fallos.

http://www.vsantivirus.com/faq-modo-fallo.htm

Borrar Archivos temporales de Internet

1. Vaya al Panel de control, Opciones de Internet, General

2. En Archivos temporales de Internet Haga clic en "Eliminar archivos"

3. Marque la opción "Eliminar todo el contenido sin conexión"

4. Haga clic en Aceptar, etc.

Información adicional

Cambio de contraseñas

En el caso de haber sido infectado con este troyano, se recomienda llevar a cabo las acciones necesarias a fin de cambiar todas las claves de acceso, así como toda otra información que comprometa la información relacionada con cualquier clase de transacción bancaria, incluidas sus tarjetas electrónicas y cuentas bancarias.

Activar el cortafuegos de Windows XP (Internet Conexión Firewall, ICF)

Para activar ICF en Windows XP, siga estos pasos:

1. Seleccione Inicio, Panel de Control, Conexiones de Red (o Conexiones de Red e Internet, Conexiones de Red).

2. Haga clic con el botón derecho sobre las distintas conexiones disponibles para conectarse a Internet, y en "Conexión de Red de Area Local" y seleccione Propiedades en cada una de ellas.

3. En la lengüeta "Avanzadas" tilde la opción "Proteger mi equipo y mi red limitando o impidiendo el acceso a él desde Internet" en todos los casos.

4. Seleccione Aceptar, etc.

Mostrar las extensiones verdaderas de los archivos

Para poder ver las extensiones verdaderas de los archivos y además visualizar aquellos con atributos de "Oculto", proceda así:

1. Ejecute el Explorador de Windows

2. Seleccione el menú 'Ver' (Windows 95/98/NT) o el menú 'Herramientas' (Windows Me/2000/XP), y pinche en 'Opciones' u 'Opciones de carpetas'.

3. Seleccione la lengüeta 'Ver'.

4. DESMARQUE la opción "Ocultar extensiones para los tipos de archivos conocidos" o similar.

5. En Windows 95/NT, MARQUE la opción "Mostrar todos los archivos y carpetas ocultos" o similar.

En Windows 98, bajo 'Archivos ocultos', MARQUE 'Mostrar todos los archivos'.

En Windows Me/2000/XP, en 'Archivos y carpetas ocultos', MARQUE 'Mostrar todos los archivos y carpetas ocultos' y DESMARQUE 'Ocultar archivos protegidos del sistema operativo'.

6. Pinche en 'Aplicar' y en 'Aceptar'.

Limpieza de virus en Windows Me y XP

Si el sistema operativo instalado es Windows Me o Windows XP, para poder eliminar correctamente este virus de su computadora, deberá deshabilitar antes de cualquier acción, la herramienta "Restaurar sistema" como se indica en estos artículos:

Limpieza de virus en Windows Me

http://www.vsantivirus.com/faq-winme.htm

Limpieza de virus en Windows XP

http://www.vsantivirus.com/faq-winxp.htm

[Última modificación:

17/06/06 01:17 -0300]

Publicado anteriormente:

VSantivirus No. 2150 Año 10, lunes 29 de mayo de 200

(c) Video Soft - http://www.videosoft.net.uy

(c) VSAntivirus - http://www.vsantivirus.com

|

![]()

![]()

![]() Esta página es un servicio gratuito de Video Soft BBS - SUBSCRIBASE en

nuestras listas de correo.

Esta página es un servicio gratuito de Video Soft BBS - SUBSCRIBASE en

nuestras listas de correo.![]()